Danh sách bài viết trong series Terraform Associate (003)

- Bài 0: Giới Thiệu Series Và Tổng Quan Về Chứng Chỉ Terraform Associate (003)

- Bài 1: Terraform Là Gì? Tổng Quan Và Vai Trò Trong IaC

- Bài 2: Cài Đặt Terraform Trên Các Hệ Điều Hành

- Bài 3: Terraform Workflow: Init, Plan, Apply, Destroy

- Bải 4: Terraform CLI Nâng Cao: Lệnh Taint, Import, Refresh

- Bài 5: Quản Lý Provider Trong Terraform

- Bài 6: Quản Lý Resource Trong Terraform

- Bài 7: Sử Dụng Biến (Variables) Trong Terraform

- Bài 8: Sử Dụng Output Trong Terraform

- Bài 9: Hiểu Terraform State Quản Lý Trạng Thái Hạ Tầng

- Bài 10: Sử Dụng Remote State Với Backend Như S3 Trong Terraform

- Bài 11: Terraform Workspace Quản Lý Nhiều Môi Trường

- Bài 12: Terraform Module: Mô-đun Hóa Cấu Hình

- Bài 13: Terraform Data Sources Truy Vấn Thông Tin Hạ Tầng

- Bài 14: Quản Lý Vòng Đời Tài Nguyên Với Terraform

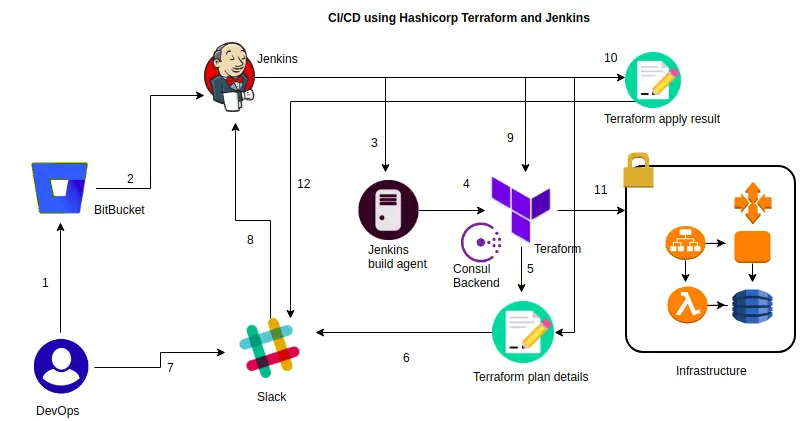

- Bài 15: Tự Động Hóa Và Tích Hợp CI/CD Với Terraform

- Bài 16: Xử Lý Lỗi Và Debug Trong Terraform

- Bài 17: Tối Ưu Hóa Hiệu Suất Với Terraform

- Bài 18: Bảo Mật Cấu Hình Terraform

- Bài 19: Triển Khai Hạ Tầng Đa Vùng Với Terraform

- Bài 20: Triển Khai Hạ Tầng Serverless Với Terraform

- Bài 21: Triển Khai Hạ Tầng Container Với Terraform (ECS, EKS)

- Bài 22: Triển Khai Hạ Tầng Multi-Cloud Với Terraform

- Bài 23: Tổng Kết Series Và Chuẩn Bị Cho Kỳ Thi Terraform Associate (003)

Tự Động Hóa Và CI/CD Với Terraform Là Gì?

Tự động hóa và tích hợp CI/CD (Continuous Integration/Continuous Deployment) với Terraform là quá trình sử dụng Terraform trong pipeline tự động để triển khai và quản lý hạ tầng. CI/CD giúp tự động hóa các bước như kiểm tra mã, lên kế hoạch (plan), và áp dụng (apply) cấu hình Terraform, giảm thiểu lỗi thủ công và tăng tốc độ triển khai. Các công cụ phổ biến để tích hợp Terraform vào CI/CD bao gồm GitHub Actions, GitLab CI/CD, Jenkins, và CircleCI. Đây là một kỹ năng thực tiễn quan trọng trong kỳ thi Terraform Associate (003), liên quan đến mục tiêu 6 (Implement and Maintain State).

Vai Trò Của Terraform Trong CI/CD

Terraform đóng vai trò quan trọng trong CI/CD:

- Tự động hóa hạ tầng: Tạo, cập nhật, xóa tài nguyên tự động khi có thay đổi mã.

- Kiểm tra trước triển khai: Sử dụng

terraform planđể xem trước thay đổi, tránh rủi ro. - Quản lý trạng thái: Kết hợp remote state (VD: S3) để lưu trữ trạng thái an toàn trong pipeline.

- Tích hợp với mã ứng dụng: Đồng bộ triển khai hạ tầng với ứng dụng (Infrastructure as Code).

- Hỗ trợ hợp tác: Đảm bảo nhóm triển khai hạ tầng nhất quán thông qua pipeline.

Cấu Hình Pipeline CI/CD Với Terraform

Sử Dụng GitHub Actions

GitHub Actions là một công cụ CI/CD phổ biến, dễ tích hợp với Terraform. Một pipeline cơ bản bao gồm các bước: kiểm tra mã, lên kế hoạch, và áp dụng cấu hình.

- Yêu cầu trước:

- Repository chứa mã Terraform.

- AWS credentials (Access Key, Secret Key) được lưu trong GitHub Secrets.

- Remote state trên S3 với DynamoDB để khóa state.

Tích Hợp Remote State

- File

main.tf(cấu hình remote state):terraform { backend "s3" { bucket = "my-terraform-state" key = "state/${terraform.workspace}/terraform.tfstate" region = "us-east-1" dynamodb_table = "terraform-locks" encrypt = true } } - Ý nghĩa: Lưu state từ xa, hỗ trợ pipeline CI/CD truy cập và quản lý state an toàn.

Ví Dụ Thực Tế: Tích Hợp Terraform Với GitHub Actions

-

File Terraform

main.tf:provider "aws" { region = "us-east-1" } resource "aws_instance" "web_server" { ami = "ami-0c55b159cbfafe1f0" instance_type = "t2.micro" tags = { Name = "WebServer-${terraform.workspace}" } } output "instance_id" { value = aws_instance.web_server.id } output "instance_public_ip" { value = aws_instance.web_server.public_ip } -

File GitHub Actions

.github/workflows/terraform.yml:name: Terraform CI/CD on: push: branches: - main pull_request: branches: - main jobs: terraform: name: Terraform Workflow runs-on: ubuntu-latest env: AWS_ACCESS_KEY_ID: ${{ secrets.AWS_ACCESS_KEY_ID }} AWS_SECRET_ACCESS_KEY: ${{ secrets.AWS_SECRET_ACCESS_KEY }} TF_VAR_environment: ${{ github.ref == 'refs/heads/main' && 'prod' || 'dev' }} steps: - name: Checkout Code uses: actions/checkout@v4 - name: Set up Terraform uses: hashicorp/setup-terraform@v3 with: terraform_version: 1.8.4 - name: Terraform Init run: terraform init - name: Terraform Workspace run: | terraform workspace select $TF_VAR_environment || terraform workspace new $TF_VAR_environment - name: Terraform Format run: terraform fmt -check - name: Terraform Plan run: terraform plan -out=tfplan env: TF_VAR_environment: ${{ env.TF_VAR_environment }} - name: Terraform Apply if: github.ref == 'refs/heads/main' && github.event_name == 'push' run: terraform apply -auto-approve tfplan -

Giải thích pipeline:

- Trigger: Chạy khi push hoặc pull request vào branch

main. - Env: Sử dụng biến GitHub Secrets để lưu AWS credentials.

- Steps:

- Checkout mã.

- Cài đặt Terraform (v1.8.4).

- Khởi tạo Terraform (

terraform init). - Chuyển đổi workspace dựa trên môi trường (

devhoặcprod). - Kiểm tra định dạng mã (

terraform fmt). - Lên kế hoạch (

terraform plan). - Áp dụng cấu hình (

terraform apply) chỉ khi push vàomain.

- Trigger: Chạy khi push hoặc pull request vào branch

-

Quy trình:

- Push mã lên

main:- Pipeline chạy tự động.

- Output (trích đoạn từ GitHub Actions log):

Terraform Init Successfully configured the backend "s3"! Terraform Workspace Switched to workspace "prod". Terraform Format Code is properly formatted. Terraform Plan Plan: 1 to add, 0 to change, 0 to destroy. Terraform Apply aws_instance.web_server: Creating... aws_instance.web_server: Creation complete after 45s [id=i-0prod123456789] Apply complete! Resources: 1 added, 0 changed, 0 destroyed.

- Pull request vào

main:- Pipeline chạy

terraform planđể kiểm tra thay đổi. - Output:

Terraform Plan Plan: 1 to add, 0 to change, 0 to destroy. - Không chạy

apply, đảm bảo an toàn trước khi merge.

- Pipeline chạy

- Push mã lên

Lưu Ý Quan Trọng Khi Tích Hợp CI/CD Với Terraform

- Bảo mật credentials: Lưu AWS Access Key/Secret Key trong GitHub Secrets, không hardcode.

- Sử dụng remote state: Đảm bảo state được lưu trữ an toàn trên S3 với khóa (DynamoDB).

- Kiểm tra trước áp dụng: Luôn chạy

terraform plantrong pipeline để xem trước thay đổi. - Phân quyền môi trường: Tách biệt workspace cho

devvàprodđể tránh xung đột. - Xử lý lỗi: Nếu pipeline thất bại (VD: “Access Denied”), kiểm tra quyền IAM hoặc cấu hình backend.

Liên Hệ Với Chứng Chỉ Terraform Associate (003)

Kỳ thi Terraform Associate (003) không kiểm tra trực tiếp CI/CD, nhưng hiểu cách tự động hóa với Terraform sẽ giúp bạn áp dụng kiến thức thực tiễn vào mục tiêu 6 (Implement and Maintain State). Bạn cần nắm:

- Khái niệm liên quan:

- Quản lý state trong môi trường tự động (remote state, workspace).

- Quy trình

init,plan,applytrong pipeline.

- Thực hành: Biết cách sử dụng Terraform trong pipeline sẽ giúp bạn hiểu rõ hơn về quản lý state và triển khai hạ tầng.

Kết Luận

Tự động hóa và tích hợp CI/CD với Terraform giúp triển khai hạ tầng nhanh chóng, an toàn, và nhất quán. Sử dụng GitHub Actions để xây dựng pipeline, kết hợp remote state và workspace, sẽ tối ưu hóa quy trình DevOps. Dù không phải trọng tâm của kỳ thi Terraform Associate (003), kỹ năng này rất hữu ích trong thực tế. Ở bài tiếp theo, chúng ta sẽ tìm hiểu cách xử lý lỗi và debug trong Terraform.