1. Giới Thiệu

Timing Attack (tấn công thời gian) là một loại tấn công kênh bên (side-channel attack) tinh vi, khai thác sự khác biệt trong thời gian thực thi của các phép toán để lộ thông tin nhạy cảm như khóa mật mã, dữ liệu xác thực, hoặc cấu trúc nội bộ của hệ thống. Không giống các cuộc tấn công trực tiếp nhắm vào mã nguồn hay giao thức, Timing Attack tận dụng đặc điểm vật lý hoặc hành vi của hệ thống, khiến chúng đặc biệt khó phát hiện và phòng thủ nếu không có biện pháp bảo mật phù hợp.

Trong bối cảnh các hệ thống ngày càng phức tạp và phụ thuộc vào mã hóa, Timing Attack đã trở thành mối đe dọa đáng kể đối với bảo mật phần mềm và phần cứng. Bài viết này sẽ phân tích chi tiết cơ chế hoạt động của Timing Attack, các ví dụ thực tế minh họa sức mạnh của nó, phương pháp phát hiện, và các chiến lược phòng chống hiệu quả dựa trên thực tiễn ngành.

2. Timing Attack Hoạt Động Như Thế Nào?

2.1. Nguyên Lý Cơ Bản

Timing Attack dựa trên tiền đề rằng thời gian thực thi của một thuật toán hoặc quá trình có thể bị ảnh hưởng bởi dữ liệu đầu vào hoặc trạng thái nội bộ của hệ thống. Bằng cách đo lường chính xác thời gian phản hồi, kẻ tấn công có thể suy ra thông tin bí mật mà không cần truy cập trực tiếp vào dữ liệu.

Ví dụ minh họa:

- Trong một hàm so sánh chuỗi (string comparison), nếu hệ thống dừng lại ngay khi phát hiện ký tự sai, thời gian phản hồi sẽ ngắn hơn khi tất cả ký tự được so sánh. Kẻ tấn công có thể dùng thông tin này để đoán từng ký tự của mật khẩu.

- Trong mã hóa RSA, thời gian xử lý phép toán lũy thừa mô-đun (modular exponentiation) có thể thay đổi tùy thuộc vào giá trị của khóa bí mật, tạo cơ hội để suy đoán khóa.

Nguyên lý này được xây dựng trên giả định rằng các phép toán không được thực hiện với thời gian cố định (constant-time), một lỗ hổng phổ biến trong nhiều triển khai phần mềm.

2.2. Các Biến Thể Của Timing Attack

Timing Attack có nhiều hình thức, mỗi loại khai thác một khía cạnh khác nhau của hệ thống:

-

Simple Timing Attack (Tấn công thời gian đơn giản)

- Đo trực tiếp thời gian phản hồi để suy ra thông tin.

- Ví dụ: Đo thời gian kiểm tra mật khẩu để xác định độ dài hoặc ký tự chính xác.

-

Differential Timing Attack (Tấn công thời gian vi sai)

- So sánh thời gian xử lý giữa nhiều yêu cầu với các đầu vào khác nhau để phát hiện sự khác biệt có ý nghĩa thống kê.

- Ứng dụng: Khai thác các thuật toán mã hóa đối xứng như AES.

-

Cache Timing Attack (Tấn công thời gian dựa trên bộ nhớ đệm)

- Khai thác sự khác biệt giữa thời gian truy cập bộ nhớ đệm (cache hit) và bộ nhớ chính (cache miss) để suy ra hoạt động của CPU.

- Ví dụ nổi tiếng: Tấn công Spectre và Meltdown.

-

Network Timing Attack (Tấn công thời gian qua mạng)

- Phân tích độ trễ của gói tin mạng (network latency) để suy đoán thông tin về hệ thống mục tiêu hoặc dữ liệu truyền tải.

3. Các Trường Hợp Thực Tế Điển Hình Của Timing Attack

Timing Attack không chỉ là lý thuyết mà đã được chứng minh trong thực tế qua nhiều vụ tấn công nghiêm trọng. Dưới đây là một số ví dụ nổi bật:

3.1. Timing Attack Trên OpenSSL (CVE-2018-0737)

- Chi tiết: Một lỗ hổng trong triển khai RSA của OpenSSL cho phép kẻ tấn công đo thời gian thực hiện phép toán lũy thừa mô-đun để suy ra khóa bí mật. Sự khác biệt nhỏ trong thời gian xử lý đã bị khai thác thông qua các công cụ đo lường chính xác.

- Hậu quả: OpenSSL buộc phải phát hành bản vá, áp dụng các kỹ thuật thực thi thời gian cố định (constant-time execution) để giảm thiểu rủi ro.

- Bài học: Các thư viện mã hóa cần được kiểm tra kỹ lưỡng để đảm bảo tính đồng nhất về thời gian xử lý.

3.2. Cache-Timing Attack Trên AES

- Chi tiết: Các nhà nghiên cứu, bao gồm Daniel Bernstein, đã chứng minh rằng thời gian truy cập bảng tra cứu (lookup table) trong thuật toán AES có thể bị khai thác để khôi phục khóa mã hóa. Sự khác biệt giữa cache hit và cache miss đã cung cấp thông tin quan trọng về quá trình thực thi.

- Ứng dụng: Tấn công này đặc biệt nguy hiểm trên các hệ thống đa người dùng hoặc đám mây, nơi nhiều tiến trình chia sẻ tài nguyên phần cứng.

- Khắc phục: Các triển khai AES hiện đại sử dụng các kỹ thuật như bit-slicing hoặc bảng tra cứu cố định để ngăn chặn.

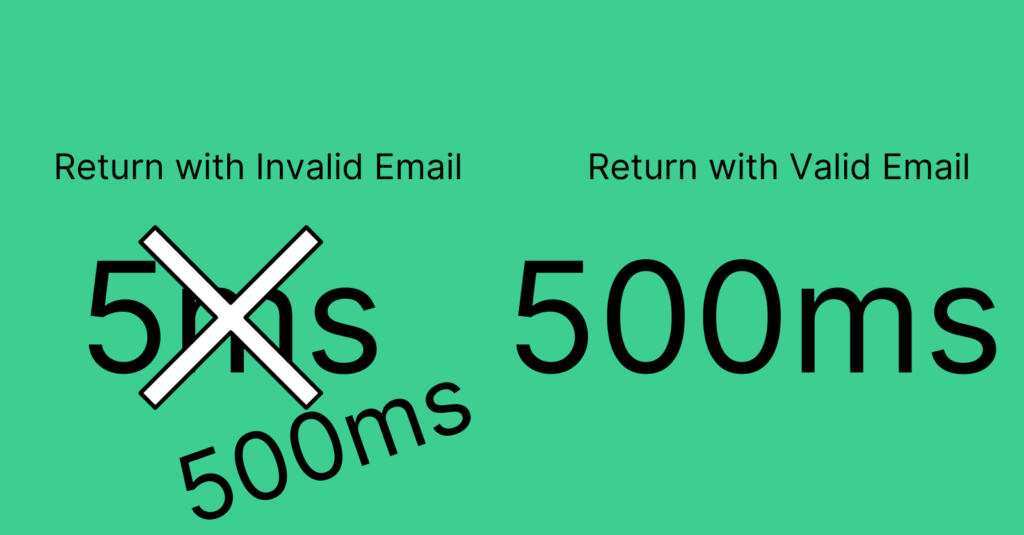

3.3. Timing Attack Trong Xác Thực Web

- Chi tiết: Một số hệ thống xác thực web xử lý mật khẩu không hợp lệ nhanh hơn so với mật khẩu hợp lệ do thuật toán so sánh chuỗi dừng sớm (early exit). Kẻ tấn công đã tận dụng điều này để đoán mật khẩu từng ký tự thông qua đo thời gian phản hồi.

- Ví dụ thực tế: Năm 2013, một lỗ hổng tương tự được phát hiện trong một số triển khai của Django, buộc các nhà phát triển phải chuyển sang các hàm so sánh an toàn.

3.4. Tấn Công Qua Mạng Trên TLS

- Chi tiết: Các nhà nghiên cứu đã sử dụng độ trễ mạng trong giao thức TLS để suy ra kích thước hoặc nội dung của dữ liệu được mã hóa, đặc biệt trong các cuộc tấn công như Lucky Thirteen.

- Hậu quả: Giao thức TLS phải được cập nhật để thêm độ trễ giả hoặc loại bỏ các điểm yếu trong thuật toán.

4. Phát Hiện Timing Attack: Phương Pháp Và Công Cụ

Phát hiện Timing Attack đòi hỏi sự kết hợp giữa giám sát hệ thống và phân tích dữ liệu. Dưới đây là các cách tiếp cận chính:

4.1. Giám Sát Thời Gian Phản Hồi

- Sử dụng các công cụ đo lường hiệu suất (performance profiling tools) như

perf(Linux) hoặcIntel VTuneđể theo dõi thời gian thực thi của các hàm quan trọng. - Xác định các điểm bất thường nơi thời gian xử lý thay đổi dựa trên dữ liệu đầu vào.

4.2. Phân Tích Thống Kê

- Áp dụng các kỹ thuật thống kê như kiểm tra giả thuyết (hypothesis testing) hoặc phân tích phương sai (ANOVA) để phát hiện sự khác biệt thời gian có ý nghĩa.

- Ví dụ: Đo thời gian phản hồi của 1.000 yêu cầu với các đầu vào khác nhau và so sánh phân phối thời gian.

4.3. Kiểm Thử Fuzzing

- Sử dụng các công cụ fuzzing như AFL (American Fuzzy Lop) hoặc libFuzzer để tạo dữ liệu đầu vào ngẫu nhiên, sau đó đo thời gian thực thi nhằm phát hiện các mẫu xử lý không đồng đều.

4.4. Công Cụ Phân Tích Phần Cứng

- Các công cụ như

CacheAudithoặcMastikcó thể được dùng để kiểm tra các cuộc tấn công dựa trên bộ nhớ đệm, đặc biệt trong môi trường nghiên cứu.

5. Chiến Lược Phòng Chống Timing Attack

Để bảo vệ hệ thống khỏi Timing Attack, cần kết hợp các biện pháp ở cả cấp độ phần mềm và phần cứng. Dưới đây là các chiến lược hiệu quả:

5.1. Thực Thi Thời Gian Cố Định (Constant-Time Execution)

- Mô tả: Đảm bảo thời gian thực thi của các phép toán không phụ thuộc vào dữ liệu đầu vào.

- Ví dụ: Sử dụng hàm

crypto_memcmp()thay vìstrcmp()để so sánh chuỗi một cách an toàn, tránh dừng sớm. - Thực tiễn: Các thư viện như Libsodium và OpenSSL hiện cung cấp các hàm constant-time cho các phép toán mật mã.

5.2. Chèn Độ Trễ Ngẫu Nhiên (Randomized Delays)

- Mô tả: Thêm độ trễ ngẫu nhiên vào thời gian xử lý để làm nhiễu dữ liệu thời gian mà kẻ tấn công thu thập.

- Cách thực hiện: Sử dụng hàm

rand()hoặc các nguồn entropy phần cứng để tạo độ trễ không dự đoán được. - Lưu ý: Cần cân bằng giữa bảo mật và hiệu suất để tránh ảnh hưởng đến trải nghiệm người dùng.

5.3. Bảo Vệ Dựa Trên Phần Cứng

- Mô tả: Sử dụng các tính năng bảo mật phần cứng để giảm thiểu rủi ro Timing Attack.

- Ví dụ:

- Intel SGX: Cô lập các phép toán nhạy cảm trong các vùng bộ nhớ an toàn (enclaves).

- ARM TrustZone: Tách biệt các tác vụ bảo mật khỏi hệ điều hành chính.

- Ứng dụng: Phù hợp với các hệ thống nhúng hoặc ứng dụng yêu cầu bảo mật cao.

5.4. Tăng Cường Bảo Mật Mạng

- Mô tả: Sử dụng giao thức TLS/SSL với cấu hình mạnh để mã hóa dữ liệu và che giấu thời gian xử lý.

- Thực tiễn: Áp dụng kỹ thuật padding (đệm dữ liệu) để đảm bảo kích thước gói tin không tiết lộ thông tin.

5.5. Giới Hạn Và Kiểm Soát Truy Cập

- Mô tả: Áp dụng các biện pháp như giới hạn số lần thử đăng nhập (rate limiting) và CAPTCHA để ngăn chặn kẻ tấn công thu thập dữ liệu thời gian.

- Ví dụ: Sau 5 lần thử đăng nhập thất bại, yêu cầu xác thực CAPTCHA hoặc khóa tài khoản tạm thời.

5.6. Kiểm Tra Và Tối Ưu Mã Nguồn

- Mô tả: Thực hiện kiểm tra mã nguồn (code review) và sử dụng các công cụ phân tích tĩnh như SonarQube để phát hiện các đoạn mã dễ bị Timing Attack.

- Thực tiễn: Ưu tiên các thuật toán được thiết kế an toàn như ChaCha hoặc Ed25519 thay vì các triển khai cũ dễ bị khai thác.

6. Kết Luận

Timing Attack là một mối đe dọa bảo mật tinh vi, tận dụng những chi tiết tưởng chừng nhỏ nhặt như thời gian xử lý để phá vỡ các hệ thống tưởng chừng bất khả xâm phạm. Từ các ví dụ thực tế như OpenSSL và AES, chúng ta thấy rằng không có hệ thống nào hoàn toàn miễn nhiễm nếu không áp dụng các biện pháp phòng thủ chủ động.

Bằng cách kết hợp thực thi thời gian cố định, bảo vệ phần cứng, và các chiến lược quản lý truy cập, các tổ chức có thể giảm thiểu đáng kể nguy cơ từ Timing Attack. Trong một thế giới mà bảo mật là ưu tiên hàng đầu, việc hiểu và đối phó với các cuộc tấn công kênh bên như thế này không chỉ là lựa chọn mà là yêu cầu bắt buộc đối với các nhà phát triển và chuyên gia an ninh mạng.