Hewlett Packard Enterprise (HPE), một trong những hãng công nghệ quản lý hạ tầng doanh nghiệp hàng đầu thế giới, vừa phát đi cảnh báo khẩn cấp sau khi phát hiện lỗ hổng bảo mật mức độ nghiêm trọng tối đa (CVSS 10.0) trong nền tảng quản lý hạ tầng HPE OneView.

Lỗ hổng này, được định danh mã CVE-2025-37164, cho phép kẻ tấn công thực thi mã từ xa mà không cần bất kỳ thông tin đăng nhập nào. Theo ghi nhận, chuyên gia bảo mật Việt Nam có tên Nguyễn Quốc Khánh (brocked200) là người đầu tiên phát hiện và báo cáo lỗ hổng này cho HPE, giúp hãng kịp thời phát hành bản vá và khuyến cáo khách hàng ưu tiên xử lý nguy cơ.

Theo số liệu từ các báo cáo thị trường Data Center (Datacenter Knowledge), HPE OneView hiện đang quản lý khoảng 2 triệu máy chủ vật lý (Bare Metal Servers).

Theo dữ liệu từ Enlyft và PeerSpot chỉ ra rằng HPE OneView có lượng khách hàng là các Big Whales: 60% khách hàng là Large Enterprise (Doanh thu > 1 tỷ USD). Hơn 800 tập đoàn đa quốc gia (Fortune 500) trong các lĩnh vực nhạy cảm: Banking, Healthcare, Telecommunications và Cloud Service Providers.

Bản chất kỹ thuật

Điểm quan trọng: đây là lỗ hổng unauthenticated RCE tức kẻ tấn công từ xa có thể thực thi mã với đặc quyền của dịch vụ OneView mà không cần đăng nhập. Vì vậy, tính chất tấn công không yêu cầu tương tác người dùng hay credential.

Các nguồn phân tích (Rapid7) chỉ ra rằng vector khả dĩ là một REST API endpoint đã được triển khai nhưng có thể tiếp cận mà không kiểm tra xác thực. Cụ thể, Rapid7 ghi nhận endpoint /rest/id-pools/executeCommand rất có khả năng là điểm vào để kích hoạt RCE, và hotfix của HPE hoạt động bằng cách chặn truy cập tới endpoint này ở lớp webserver. Đây là một mô hình phổ biến: vá tạm thời bằng cách chặn hoặc harden endpoint trước khi sửa code ứng dụng gốc.

Lưu ý an toàn: DevOps VietNam sẽ không trình bày chi tiết kỹ thuật tạo ra exploit hay PoC (payload, request cụ thể), vì những thông tin đó có thể bị dùng để tấn công hệ thống thật. Thay vào đó tập trung vào cách phát hiện, giảm thiểu rủi ro và xử lý sự cố. (Nếu bạn là người quản trị, tiếp cận kỹ thuật chi tiết phải thực hiện trong môi trường kiểm thử an toàn và theo chính sách báo lỗi có trách nhiệm).

Phạm vi ảnh hưởng và bản cập nhật

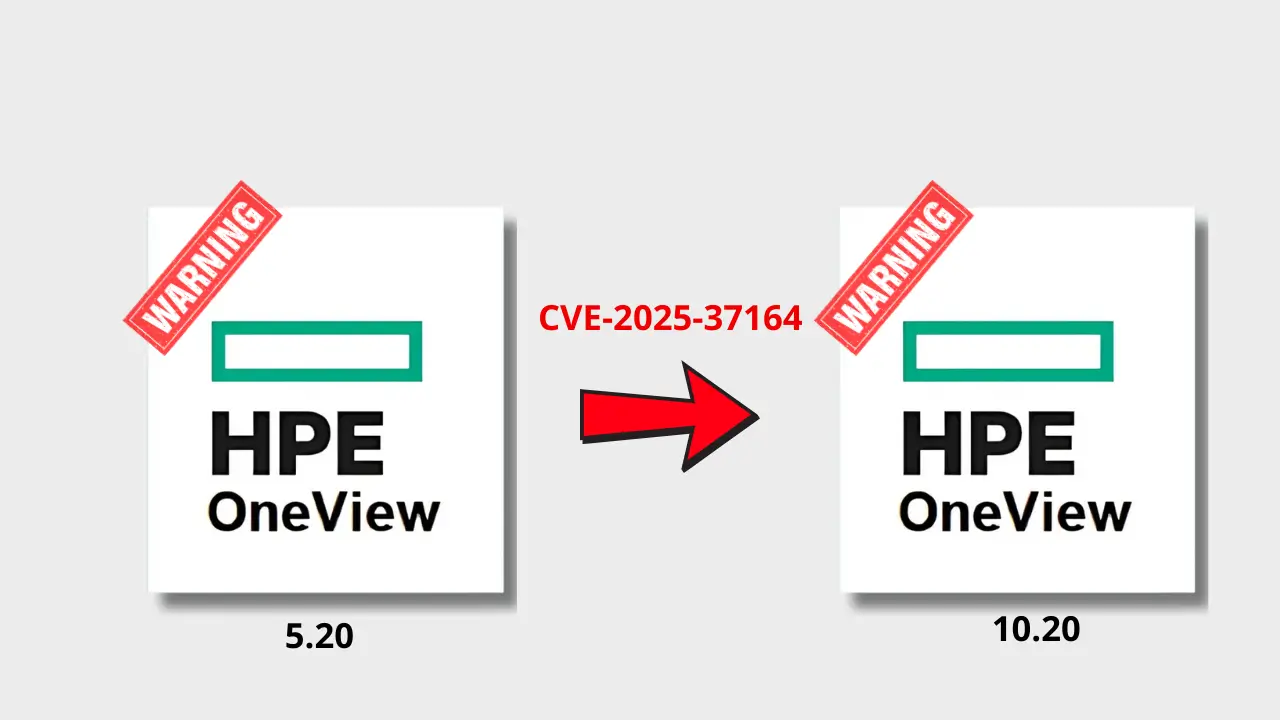

- Phiên bản ảnh hưởng: OneView từ 5.20 đến 10.20 (tất cả trước 11.00).

- Bản cập nhật: HPE khuyến nghị nâng cấp lên OneView 11.00 hoặc áp dụng các security hotfix dành cho appliance ảo và HPE Synergy, hotfix cần được áp dụng theo hướng dẫn nhà sản xuất (và phải được re-applied trong một số kịch bản nâng cấp / reimage).

- Trạng thái exploitation: Tại thời điểm công bố, HPE không xác nhận lỗ hổng đã bị khai thác trong tự nhiên, tuy nhiên đặc tính và mức điểm CVSS khiến cộng đồng cho rằng nguy cơ bị scan/khai thác tự động là rất cao. Cơ quan/đơn vị CERT quốc gia và nhà phân tích khuyến cáo coi kịch bản assumed breach khi xử lý.

Tác động thực tế

- Quyền lớn trên toàn hạ tầng: OneView là nền tảng điều khiển trung tâm cho firmware, lifecycle management và quản lý tài nguyên chiếm OneView có thể cho phép kẻ tấn công điều khiển server, storage và một phần cấu hình firmware. Điều này biến lỗ hổng từ server đơn lẻ thành rủi ro với phạm vi rộng cho cả trung tâm dữ liệu.

- Ransomware / lateral movement: Việc chiếm quyền controller cho phép kẻ tấn công cài mã độc, lan rộng tấn công trong mạng nội bộ và can thiệp trực tiếp vào cơ chế quản lý hạ tầng, làm tăng đáng kể nguy cơ ransomware ở cấp độ trung tâm dữ liệu.

- Khó phát hiện do nằm trong mạng quản trị nội bộ: OneView thường nằm trong mạng quản trị nội bộ, ít tiếp xúc Internet và được xem là an toàn, nên các hoạt động bất thường dễ bị bỏ sót trong thời gian dài.

Khuyến nghị xử lý khẩn cấp

Mục tiêu: hạn chế rủi ro tức thời, phát hiện xâm nhập và bảo đảm khả năng phục hồi hệ thống.

-

Patch ngay theo thứ tự an toàn:

- Nâng cấp lên OneView 11.00 nếu có thể (sau test trên môi trường staging). Nếu không thể nâng cấp ngay, áp dụng security hotfix do HPE phát hành cho phiên bản đang chạy. Làm theo hướng dẫn HPE trong trang advisory/hotfix.

-

Phân đoạn mạng & hạn chế truy cập:

- Hạ thấp bề mặt tấn công: đảm bảo OneView chỉ có thể truy cập từ mạng quản trị nội bộ và các IP quản trị đã xác thực (ACL trên firewall, microsegmentation). Nếu có thể, tạm thời chặn mọi truy cập từ mạng công cộng đến management interfaces.

-

Tăng mức giám sát (logging / IDS / EDR):

- Tích hợp logs của OneView vào SIEM, theo dõi request bất thường tới REST API (những endpoint hiếm dùng hoặc request POST tới endpoint admin). Triển khai signature/indicator theo hướng dẫn vendor/INTEL nhưng tránh dùng PoC công khai.

-

Rà soát, điều tra theo kịch bản đã bị xâm nhập

- Kiểm tra máy chủ OneView và các controller nodes liên quan: tìm dấu hiệu thay đổi bất thường, tệp lạ, tiến trình mới, kết nối outbound lạ. Nếu có nghi vấn, cách ly appliance và thực hiện forensic theo quy trình. Ghi nhớ: cập nhật không khắc phục các compromise trước đó cần điều tra lịch sử hoạt động trước khi patch.

-

Thông báo nội bộ và bên thứ ba:

- Thông báo đội mạng, đội bảo mật, quản lý rủi ro, nếu tổ chức có trách nhiệm pháp lý/tuân thủ, cân nhắc báo với cơ quan chức năng/CERT địa phương theo quy định.

-

Kiểm thử sau khắc phục lỗ hổng / audit:

- Sau khi khắc phục lỗ hổng/xử lý, kiểm thử toàn diện (pen-test nội bộ hoặc bởi bên thứ ba) để đảm bảo endpoint đã được harden và không còn dấu hiệu backdoor.

Tham khảo ngay: tài liệu cập nhật chính thực

Phát hiện (hướng dẫn kỹ thuật – không cung cấp exploit)

Tín hiệu nên theo dõi (high-level):

- Các yêu cầu HTTP/HTTPS tới những REST API ít khi được sử dụng (như

/rest/id-pools/executeCommand) từ địa chỉ lạ hoặc vào thời điểm bất thường. Rapid7 cho rằng đây có thể là điểm tấn công bị lợi dụng. - Tiến trình hoặc tệp thực thi lạ liên quan đến OneView.

- Kết nối outbound bất thường từ appliance OneView tới IP/host không quen thuộc.

- Thông báo lỗi hoặc crash trùng thời điểm trước/sau các request bất thường.

Lưu ý: các detection trên là hướng dẫn tổng quát, triển khai detection phải phù hợp với log format/architecture của OneView và SIEM của bạn.

Kế hoạch xử lý sự cố

- Isolate: cách ly hệ thống khỏi môi trường vận hành, đồng thời vẫn giữ lại dữ liệu để phục vụ việc phân tích sự cố.

- Preserve evidence: tạo snapshot, sao lưu logs, không reboot nếu làm mất các artefact quan trọng (theo chính sách forensic của tổ chức).

- Patch: áp hotfix / nâng cấp theo hướng dẫn HPE trên môi trường staging trước.

- Hunt: kiểm tra lateral movement, backdoors, persistence.

- Remediate & harden: restore từ image an toàn nếu cần, thay credentials, kiểm tra integrity.

- Post-incident: báo cáo, lessons learned, cập nhật playbook, thực hiện kiểm tra định kỳ.

Kết luận và đánh giá rủi ro

CVE-2025-37164 được đánh giá là lỗ hổng có mức độ rủi ro đặc biệt cao do vai trò trung tâm của OneView trong hệ thống hạ tầng: bị khai thác thành công có thể cho phép kẻ tấn công kiểm soát các thành phần phần cứng và toàn bộ vòng đời thiết bị. Ngay cả khi chưa có bằng chứng về khai thác rộng rãi, đặc tính unauthenticated RCE và điểm CVSS 10.0 yêu cầu mọi tổ chức dùng OneView phải ưu tiên cập nhật phiên bản, áp dụng hotfix, và rà soát hệ thống theo kịch bản assumed-breach.