Các cuộc tấn công ClickFix đang ngày càng thu hút sự quan tâm của các tác nhân đe dọa, khi nhiều nhóm APT (mối đe dọa dai dẳng cao cấp) đến từ Triều Tiên, Iran và Nga đã áp dụng kỹ thuật này trong các chiến dịch gián điệp gần đây.

ClickFix là một chiến thuật kỹ nghệ xã hội, trong đó các trang web độc hại giả mạo các nền tảng chia sẻ tài liệu hoặc phần mềm hợp pháp. Nạn nhân bị dụ dỗ thông qua email lừa đảo (phishing) hoặc quảng cáo độc hại (malvertising), và được hiển thị các thông báo lỗi giả mạo cho biết rằng tài liệu hoặc quá trình tải xuống đã thất bại.

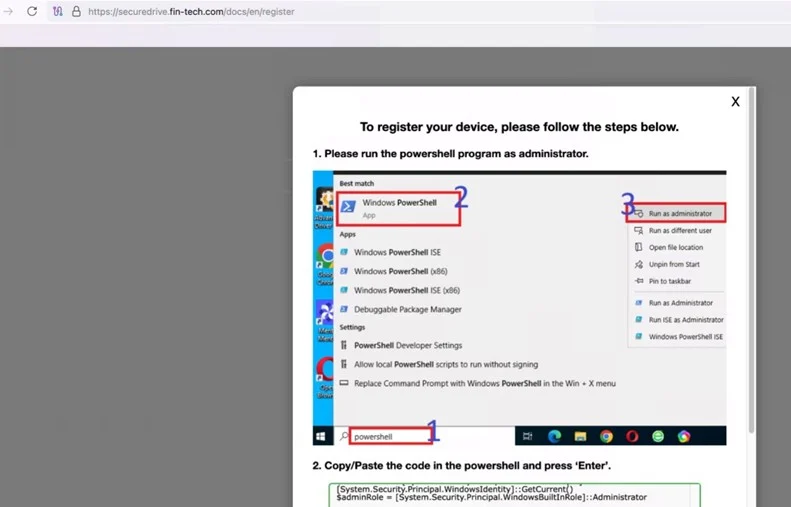

Sau đó, nạn nhân được yêu cầu nhấn vào nút “Fix” (Khắc phục), thao tác này sẽ hướng dẫn họ chạy một tập lệnh PowerShell hoặc dòng lệnh, dẫn đến việc thực thi phần mềm độc hại trên thiết bị của họ.

Nhóm Tình báo Mối đe dọa của Microsoft đã báo cáo vào tháng Hai vừa qua rằng tác nhân nhà nước Triều Tiên có tên “Kimsuky” cũng đã sử dụng kỹ thuật này như một phần của trang web giả mạo “đăng ký thiết bị”.

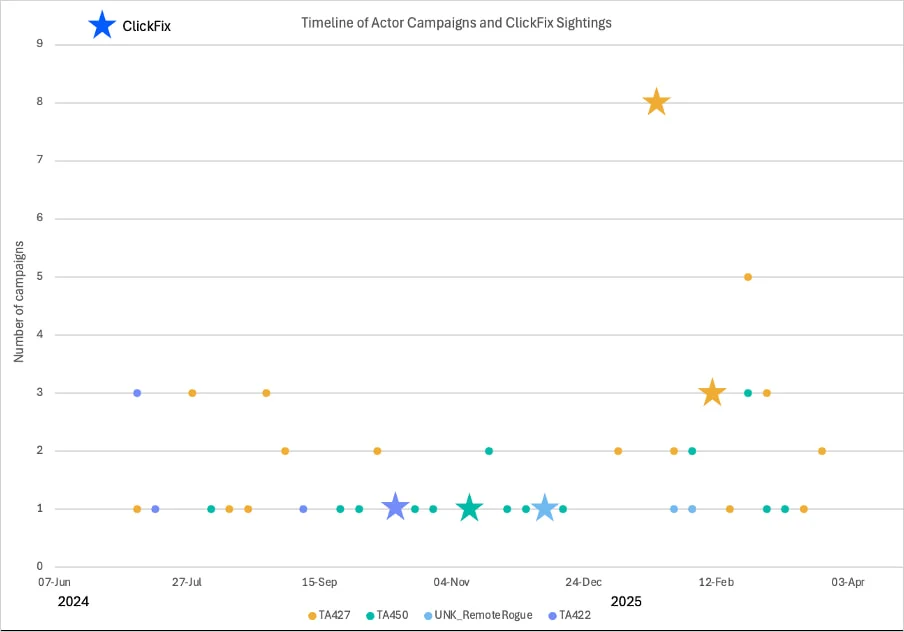

Một báo cáo mới từ Proofpoint cho thấy, từ cuối năm 2024 đến đầu 2025, các nhóm Kimsuky (Triều Tiên), MuddyWater (Iran), cùng với APT28 và UNK_RemoteRogue (Nga) đều đã sử dụng kỹ thuật ClickFix trong các chiến dịch gián điệp có chủ đích.

ClickFix hỗ trợ các chiến dịch tình báo

Với nhóm Kimsuky, các cuộc tấn công được ghi nhận trong khoảng từ tháng 1 đến tháng 2 năm 2025, nhắm vào các viện nghiên cứu chính sách liên quan đến Triều Tiên.

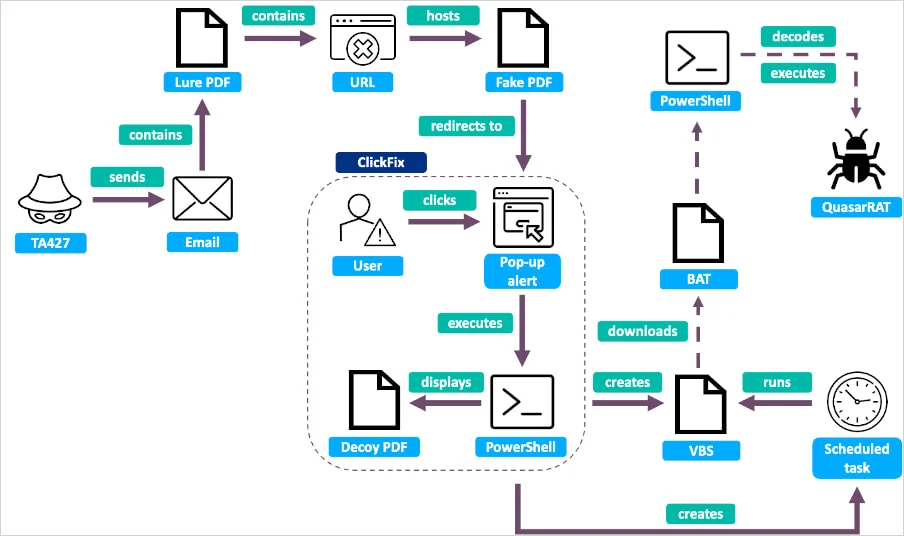

Tin tặc Triều Tiên giả mạo email bằng tiếng Hàn, Nhật hoặc Anh, đóng vai nhà ngoại giao Nhật Bản để tiếp cận mục tiêu.

Sau khi xây dựng lòng tin, chúng gửi tệp PDF độc hại chứa liên kết đến một “ổ đĩa bảo mật” giả mạo, yêu cầu nạn nhân tự tay sao chép và dán lệnh PowerShell vào terminal để “đăng ký”.

Lệnh này sẽ tải xuống một script thứ hai, thiết lập tác vụ theo lịch (scheduled tasks) nhằm duy trì quyền truy cập, đồng thời cài đặt QuasarRAT, trong khi hiển thị một file PDF mồi nhử để đánh lạc hướng nạn nhân.

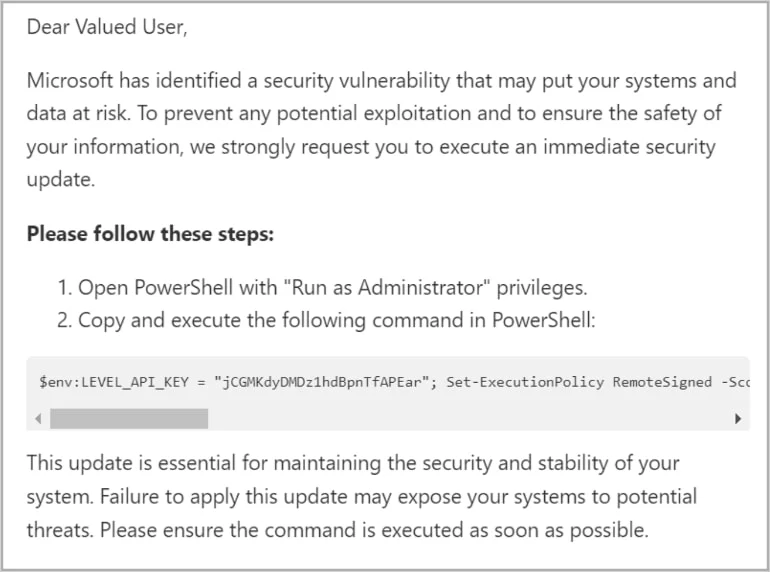

Các cuộc tấn công của MuddyWater diễn ra vào giữa tháng 11 năm 2024, nhắm vào 39 tổ chức tại Trung Đông bằng email giả mạo thông báo bảo mật từ Microsoft.

Nạn nhân được yêu cầu chạy PowerShell với quyền quản trị để cài đặt một “bản vá bảo mật quan trọng”. Tuy nhiên, thao tác này đã khiến họ tự cài Level — một công cụ giám sát và quản lý từ xa (RMM) có thể phục vụ cho hoạt động gián điệp.

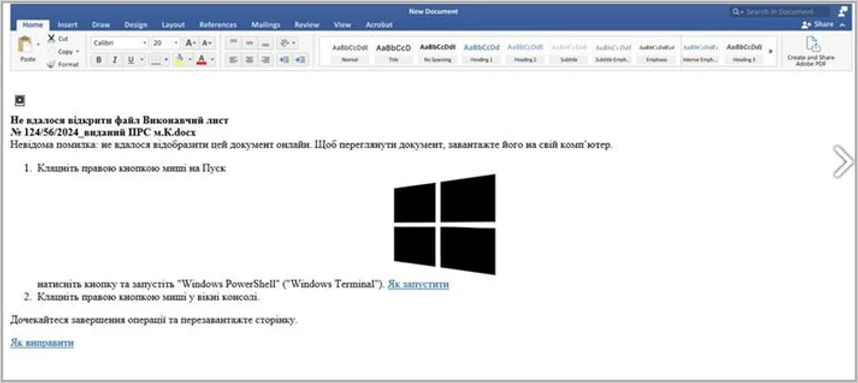

Trường hợp thứ ba liên quan đến nhóm tin tặc Nga UNK_RemoteRogue, nhắm vào hai tổ chức có liên hệ chặt chẽ với một nhà sản xuất vũ khí lớn vào tháng 12 năm 2024.

Email độc hại được gửi từ các máy chủ Zimbra bị xâm nhập, giả mạo Microsoft Office. Khi nạn nhân nhấp vào liên kết trong email, họ được dẫn đến một trang Microsoft Word giả mạo, hiển thị hướng dẫn bằng tiếng Nga kèm video YouTube minh họa.

Khi làm theo hướng dẫn và chạy đoạn mã, trình duyệt JavaScript kích hoạt PowerShell để kết nối đến máy chủ điều khiển sử dụng Empire C2 — một nền tảng điều khiển và kiểm soát chuyên dụng trong các chiến dịch tấn công mạng.

APT28 (đơn vị thuộc GRU) cũng sử dụng ClickFix từ tháng 10/2024, theo báo cáo của Proofpoint. Nhóm này phát tán email phishing giả mạo Google Spreadsheet, kết hợp bước xác thực reCAPTCHA và hướng dẫn chạy lệnh PowerShell qua cửa sổ pop-up.

Nạn nhân khi làm theo đã vô tình thiết lập kết nối SSH tunnel và khởi chạy Metasploit, tạo lối truy cập ngầm (backdoor) cho tin tặc vào hệ thống.

ClickFix tiếp tục cho thấy mức độ hiệu quả khi được nhiều nhóm tin tặc nhà nước sử dụng, chủ yếu do người dùng thiếu nhận thức về rủi ro của việc thực thi lệnh lạ không rõ nguồn gốc.

Khuyến cáo: Người dùng tuyệt đối không chạy lệnh mà mình không hiểu, đặc biệt nếu sao chép từ các nguồn trực tuyến và yêu cầu quyền quản trị.