Tấn công khai thác Docker API qua Tor: Kẻ đào tiền ẩn mình trong bóng tối

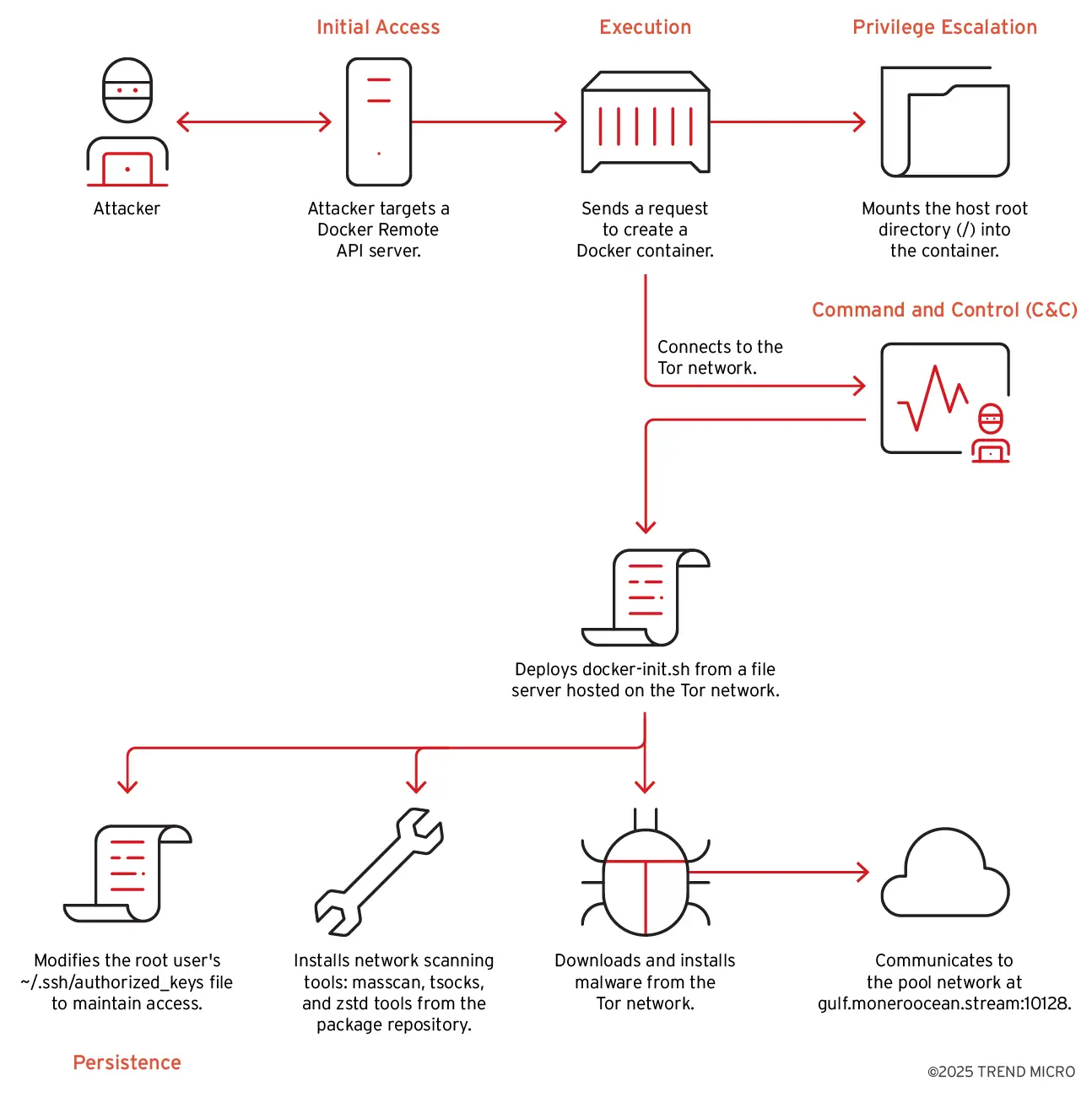

Một chiến dịch tấn công tinh vi vừa được phát hiện, nhắm vào các máy chủ Docker Remote API bị phơi bày trên Internet. Lợi dụng lỗ hổng cấu hình và sức mạnh của mạng ẩn danh Tor, kẻ tấn công đã triển khai phần mềm đào tiền mã hóa XMRig một cách kín đáo và hiệu quả. Toàn bộ hoạt động được theo dõi qua một honeypot do nhóm nghiên cứu chủ động dựng lên.

Chuỗi tấn công: từ khai thác API đến triển khai mã độc

Bước 1: Truy cập API từ xa

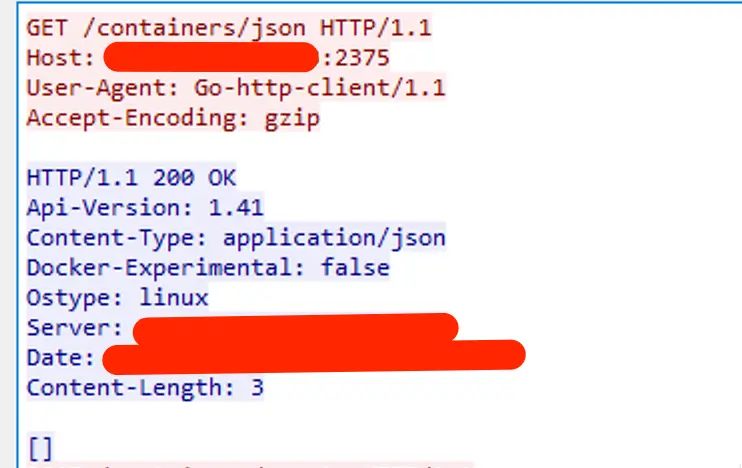

Chiến dịch bắt đầu bằng một yêu cầu từ IP 198[.]199[.]72[.]27 gửi đến Docker Remote API để truy xuất danh sách container hiện tại.

Kết quả trả về không có container nào đang chạy. Ngay sau đó, kẻ tấn công gửi yêu cầu POST để tạo container mới với cấu hình độc hại.

Container được tạo từ image alpine và mount toàn bộ thư mục gốc của máy chủ (/:/hostroot:rw). Payload thực thi được mã hóa bằng base64 để che giấu hành vi, sau đó được giải mã và thực hiện qua shell.

Dòng lệnh này sẽ cài đặt Tor trong container và dùng nó để tải script độc hại từ một máy chủ .onion. Việc sử dụng socks5h đảm bảo toàn bộ DNS và lưu lượng truy cập đều đi qua mạng ẩn danh.

Bước 2: Khởi chạy container và tải script

Sau khi tạo xong, container được khởi động để kích hoạt script được tải qua Tor.

Script docker-init.sh sau khi tải về sẽ tiến hành một loạt thao tác nguy hiểm để chiếm quyền điều khiển máy chủ.

Nội dung script: Leo thang đặc quyền và cấy cửa hậu Script kiểm tra thư mục /hostroot, sau đó:

Cho phép root đăng nhập SSH.

Bật xác thực khóa công khai.

Thêm khóa SSH mã hóa vào authorized_keys.

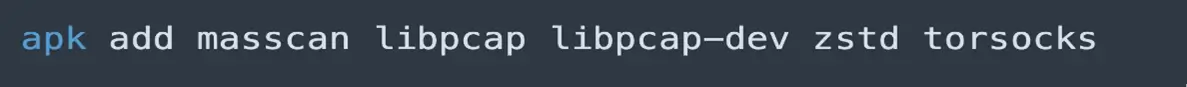

Cài công cụ phục vụ tấn công

Các gói công cụ sau được cài đặt để hỗ trợ quá trình lây lan và điều khiển:

masscan: quét cổng.

libpcap, libpcap-dev: thu thập dữ liệu mạng.

zstd: giải nén.

torsocks: đảm bảo kết nối đi qua Tor.

Giao tiếp ẩn danh về máy chủ điều khiển

Container sử dụng curl qua torsocks để gửi thông tin hệ thống (IP, kiến trúc CPU) về máy chủ C2 thông qua một địa chỉ .onion.

Tải về payload chính

Mã độc chính được tải về dưới dạng file nén .zst, được tối ưu hóa theo kiến trúc hệ thống. Đây là bước chuẩn bị để triển khai phần mềm đào tiền.

Giải nén và thực thi payload

Sau khi tải về, tệp sẽ được giải nén bằng zstd, cấp quyền thực thi và khởi chạy.

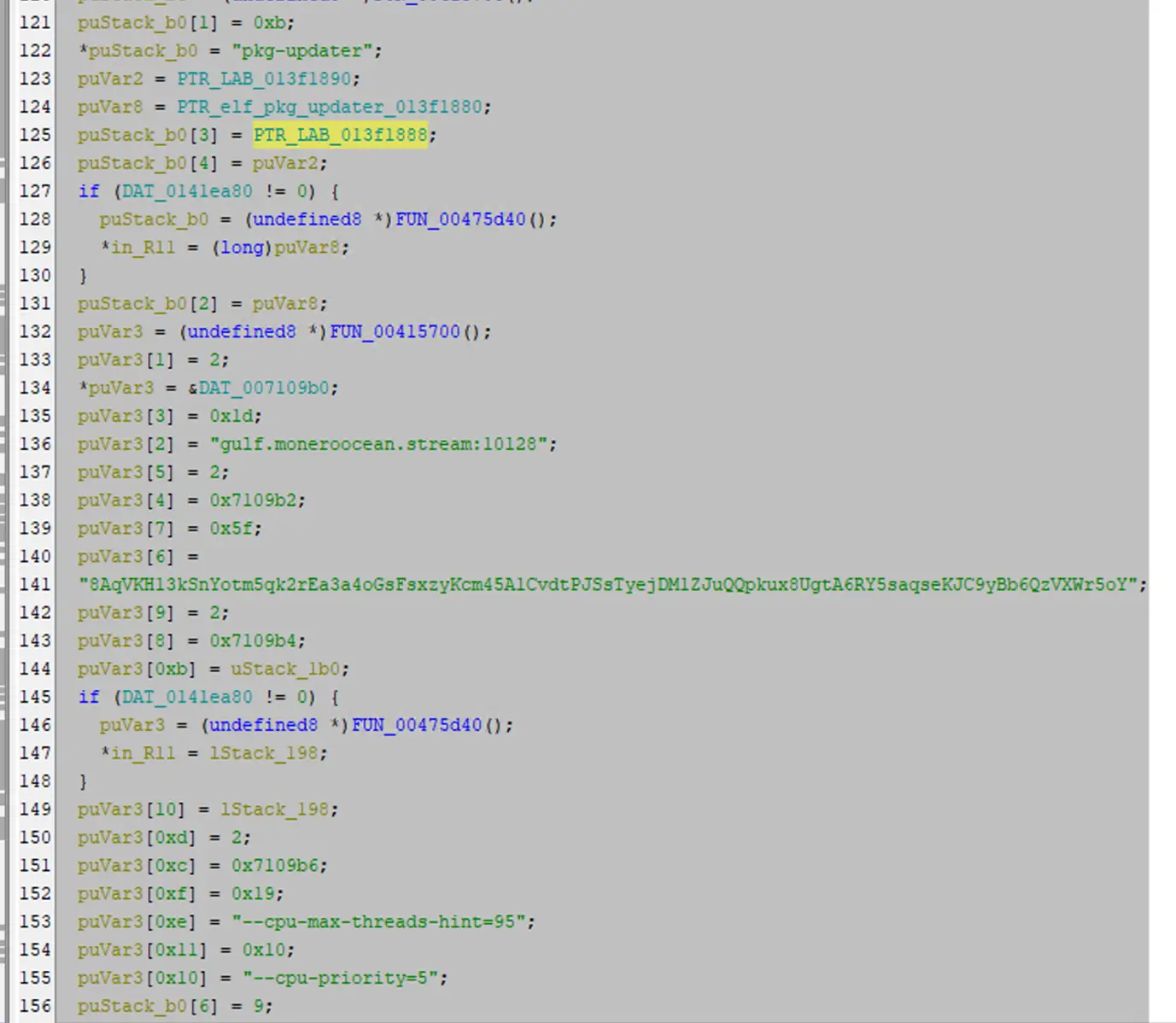

Dropper triển khai XMRig

Dropper là một binary được lập trình sẵn để cài đặt XMRig. Nó chứa đầy đủ các thông số: ví, pool khai thác, lệnh khởi động.

Kỹ thuật này giúp loại bỏ sự phụ thuộc vào kết nối ngoài và giảm nguy cơ bị phát hiện.

Tổng hợp kỹ thuật theo MITRE ATT&CK

Chiến dịch này sử dụng nhiều kỹ thuật được hệ thống hóa theo MITRE ATT&CK, bao gồm cả leo thang đặc quyền, che giấu giao tiếp và persistence.

| Tactic | Technique | Technique ID |

|---|---|---|

| Initial Access | Exploit Public-Facing Application | T1190 |

| Execution | Deploy Container | T1610 |

| Execution | Command and Scripting Interpreter: Unix Shell | T1059.004 |

| Privilege Escalation | Escape to Host | T1611 |

| Persistence | Account Manipulation: SSH Authorized Keys | T1098.004 |

| Defense Evasion | Obfuscated Files or Information: Compression | T1027.015 |

| Command and Control | Proxy: Multi-hop Proxy | T1090.003 |

| Command and Control | Encrypted Channel: Asymmetric Cryptography | T1573.002 |

| Command and Control | Ingress Tool Transfer | T1105 |

| Command and Control | Application Layer Protocol | T1071 |

Khuyến nghị bảo vệ hệ thống container

Không mở Docker API ra ngoài công khai.

Chỉ dùng image chính thức.

Không chạy container với quyền root.

Giới hạn quyền truy cập theo địa chỉ IP nội bộ.

Thường xuyên kiểm tra container và image.

Công cụ hỗ trợ từ Trend Vision One™

Nền tảng Trend Vision One™ cung cấp khả năng phát hiện, phân tích và phản ứng trước các mối đe dọa hiện đại như cuộc tấn công này, nhờ vào AI và dữ liệu tình báo thời gian thực.

Truy vết và chỉ số IOC

Trend Micro cung cấp các công cụ săn tìm IOC và giải mã hoạt động đáng ngờ trong hệ thống:

eventSubId: 2 AND objectCmd:zstd AND objectCmd:"* -d *" AND objectCmd: "*/tmp/*" AND objectFilePath:"*bin/zstd"

IOC – Chỉ số nhận diện tấn công

| SHA256 | File Name | Detection |

|---|---|---|

| 1bb95a02f1c12c142e4e34014412608668c56502f28520c07cad979fa8ea6455 | pkg-updater | Coinminer.Linux.MALXMR.SMDSL64 |

| 04b307515dd8179f9c9855aa6803b333adb3e3475a0ecc688b698957f9f750ad | docker-init.sh | HackTool.SH.Masscan.B |

| f185d41df90878555a0328c19b86e7e9663497384d6b3aae80cb93dbbd591740 | System.zst | HackTool.Linux.Masscan.A |

| b9b8a041ff1d71aaea1c9d353cc79f6d59ec03c781f34d731c3f00b85dc7ecd8 | system | HackTool.Linux.Masscan.A |

URL và địa chỉ IP độc hại:

198[.]199[.]72[.]27

http[:]//wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/static/docker-init.sh

http[:]//wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add

http[:]//2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst

gulf[.]moneroocean[.]stream:10128