Trước thực trạng 87% container images trong năm 2024 bị phát hiện chứa ít nhất một lỗ hổng bảo mật, Docker đã chính thức tung ra giải pháp Docker Hardened Images (DHI). Đây được xem là bước đi chiến lược nhằm chuyển gánh nặng bảo mật từ các đội ngũ phát triển sang phía nhà cung cấp nền tảng.

Khi bảo mật trở thành rào cản của tốc độ

Sự phổ biến của điện toán đám mây và container orchestration đang tỉ lệ thuận với các nguy cơ an ninh mạng. Các tổ chức thường rơi vào tình thế tiến thoái lưỡng nan khi phải hy sinh bảo mật để ưu tiên tốc độ phát triển tính năng. Docker Hardened Images (DHI) ra đời như một giải pháp cân bằng, cung cấp các container images an toàn, tối giản và sẵn sàng cho môi trường production. DHI được chia thành hai gói dịch vụ là Free và Enterprise, trong đó phiên bản Free mang lại những giá trị cốt lõi về bảo mật và tuân thủ.

Nền tảng của DHI được xây dựng dựa trên tiêu chuẩn SLSA Level 3, một khung bảo mật nghiêm ngặt nhằm đảm bảo tính toàn vẹn của chuỗi cung ứng phần mềm. Điểm đặc biệt là các image này được thiết kế theo dạng Distroless, nghĩa là chúng chỉ chứa các thành phần hệ điều hành tối thiểu cần thiết để chạy ứng dụng. Việc loại bỏ các thành phần thừa giúp giảm đáng kể attack surface. Hơn nữa, vì các image này do chính Docker bảo trì, các đội ngũ kỹ thuật sẽ được giải phóng khỏi nhiệm vụ cập nhật base image tốn kém thời gian. Mỗi image cũng đi kèm sẵn SBOM và tài liệu VEX, đáp ứng ngay lập tức các yêu cầu về compliance.

Đa dạng tùy chọn cho mọi nhu cầu kỹ thuật

DHI cung cấp các tùy chọn base image linh hoạt để phù hợp với nhiều hệ sinh thái khác nhau. Phổ biến nhất là các image dựa trên Debian, tương thích rộng rãi với nhiều ngôn ngữ lập trình. Bên cạnh đó, các image dựa trên Alpine là lựa chọn lý tưởng cho những ai ưu tiên sự gọn nhẹ và tốc độ tải nhanh.

Để tối ưu hóa quy trình làm việc, Docker phân chia rõ rệt giữa Development images và Runtime images. Trong khi bản Development được trang bị đầy đủ công cụ phục vụ kiểm thử và gỡ lỗi, thì bản Runtime lại là phiên bản rút gọn, chỉ giữ lại những gì thiết yếu nhất để vận hành. Ngoài ra, đối với các hệ thống yêu cầu bảo mật cấp chính phủ, DHI cung cấp các biến thể tuân thủ chuẩn FIPS (Federal Information Processing Standards) của NIST, ví dụ như image 3.9.23-debian12-fips.

Trải nghiệm thực tế và kiểm chứng bảo mật

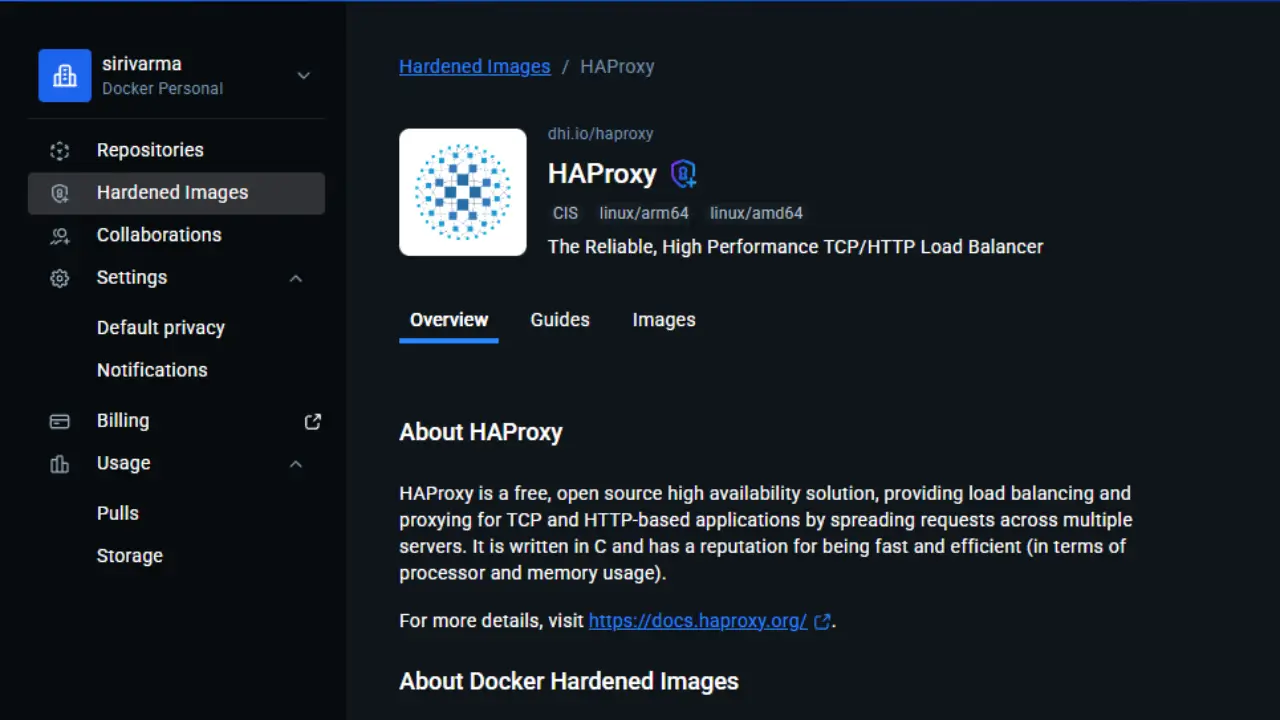

Để bắt đầu sử dụng DHI, người dùng có thể truy cập danh mục hardened images catalog.

Quy trình sử dụng bắt đầu bằng việc xác thực với hệ thống DHI thông qua tài khoản DockerHub:

Step 1: Chạy lệnh docker login tới dhi.io. Cung cấp username và password Docker của bạn khi được nhắc.

docker login dhi.ioStep 2: Chạy lệnh docker pull để tải image về máy.

docker pull dhi.io/haproxy:3

3: Pulling from haproxy

b6333da2da1a: Pull complete

063d1e58f288: Pull complete

ecd2e4e4bafa: Pull complete

ab8976a7e8ab: Pull complete

fa5ebd2c8cac: Pull complete

972929f73937: Pull complete

8a50f202d4cd: Pull complete

Digest: sha256:1be3e9192704f706c6a1b627788698ab674e19ea067cce5003de67f8c5449c8c

Status: Downloaded newer image for dhi.io/haproxy:3

dhi.io/haproxy:3Step 3: Kiểm tra các lỗ hổng CVE bằng lệnh docker scout. Kết quả bên dưới cho thấy khả năng phát hiện chi tiết các gói tin dễ bị tổn thương.

docker scout cves dhi.io/haproxy:3

i New version 1.19.0 available (installed version is 1.18.3) at <a href="https://github.com/docker/scout-cli" target="_blank" rel="noopener noreferrer">https://github.com/docker/scout-cli</a>

v SBOM of image already cached, 28 packages indexed

x Detected 2 vulnerable packages with a total of 8 vulnerabilities

## Overview

│ Analyzed Image

────────────────────┼──────────────────────────────

Target │ dhi.io/haproxy:3

digest │ 1be3e9192704

platform │ linux/amd64

vulnerabilities │ 0C 0H 0M 8L

size │ 18 MB

packages │ 28

## Packages and Vulnerabilities

0C 0H 0M 7L glibc 2.41-12

8 vulnerabilities found in 2 packages

CRITICAL 0

HIGH 0

MEDIUM 0

LOW 8Không chỉ dừng lại ở Docker CLI, DHI còn hỗ trợ Helm charts cho môi trường Kubernetes. Người dùng có thể cài đặt dễ dàng sau khi đăng nhập vào registry thông qua access token.

Step 1: Lấy access token bằng lệnh helm registry login.

echo $ACCESS_TOKEN | helm registry login dhi.io --username sirivarma --password-stdinStep 2: Cài đặt sử dụng các giá trị chart từ Docker registry.

DHI Helm Chart: https://hub.docker.com/hardened-images/catalog/dhi/traefik-chart.

Hiệu quả rõ rệt qua các con số

Sức mạnh thực sự của DHI được thể hiện rõ nhất khi đặt lên bàn cân so sánh với các image tiêu chuẩn. Thực hiện lệnh so sánh giữa một image Node được làm cứng (hardened) và image thông thường cho thấy sự khác biệt đáng kinh ngạc:

docker scout compare dhi.io/node:22-debian13 --to node:22 --platform linux/amd64 --ignore-unchanged

## Packages and Vulnerabilities

+ 8 packages added

- 714 packages removed

⎌ 11 packages changed (↑ 11 upgraded, ↓ 0 downgraded)

- 176 vulnerabilities removedKết quả từ lệnh trên cho thấy 714 gói phần mềm thừa đã bị loại bỏ, kéo theo việc xóa sổ 176 lỗ hổng bảo mật tiềm tàng. Đây không chỉ là những chỉnh sửa nhỏ, mà là sự thay đổi nền tảng về tư duy bảo mật. Thay vì áp đặt các đội ngũ phát triển phải tự tay làm sạch base image, DHI xử lý vấn đề ngay từ thượng nguồn, mang lại một điểm khởi đầu an toàn hơn đáng kể cho quy trình phát triển phần mềm hiện đại.