User Datagram Protocol (UDP) là một giao thức truyền tải trong bộ giao thức TCP/IP, được sử dụng rộng rãi trong các ứng dụng thời gian thực như VoIP, streaming và gaming. Tuy nhiên, do thiết kế không có cơ chế kiểm soát kết nối, UDP dễ bị khai thác trong các cuộc tấn công mạng.

Trong bài viết này, chúng ta sẽ phân tích các lỗ hổng bảo mật phổ biến của UDP, cách thức hacker khai thác, và các biện pháp bảo vệ hiệu quả.

1. Các Lỗ Hổng Bảo Mật Phổ Biến Của UDP

1.1 UDP Flooding Attack

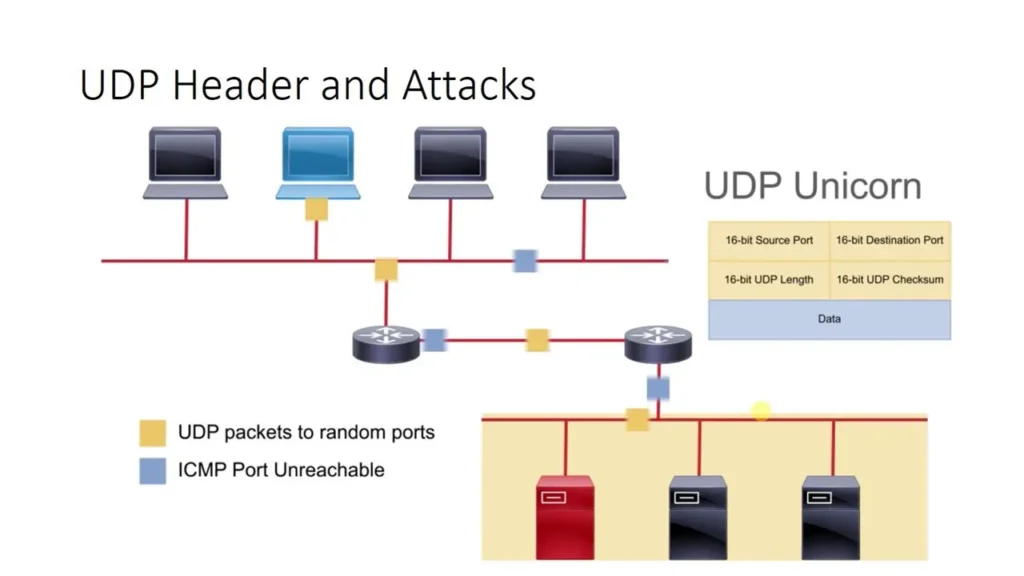

- Mô tả: Hacker gửi một lượng lớn gói tin UDP đến các cổng ngẫu nhiên trên máy chủ mục tiêu, làm cạn kiệt tài nguyên và gây gián đoạn dịch vụ.

- Ví dụ thực tế: Các cuộc tấn công DDoS sử dụng UDP Flooding để làm sập hệ thống game online hoặc dịch vụ VoIP.

1.2 UDP Reflection & Amplification Attacks

- Mô tả: Kẻ tấn công gửi các yêu cầu nhỏ đến các dịch vụ UDP mở (DNS, NTP, SSDP) với địa chỉ IP giả mạo, khiến phản hồi trả về có kích thước lớn gấp nhiều lần, làm ngập băng thông mục tiêu.

- Ví dụ thực tế:

- Cuộc tấn công Memcached DDoS năm 2018 với lưu lượng đạt 1.7 Tbps.

- Tấn công NTP Amplification khiến hàng loạt website chính phủ bị gián đoạn.

1.3 Tấn Công MITM (Man-in-the-Middle) trên UDP

- Mô tả: Vì UDP không có cơ chế kiểm tra tính toàn vẹn dữ liệu, hacker có thể chặn và thay đổi nội dung gói tin mà không bị phát hiện.

- Ví dụ thực tế: Tấn công giả mạo DNS (DNS Spoofing) để điều hướng người dùng đến các trang web độc hại.

1.4 UDP Port Scanning

- Mô tả: Tin tặc sử dụng các công cụ như nmap để quét các cổng UDP mở trên hệ thống mục tiêu nhằm tìm ra dịch vụ dễ bị tấn công.

- Ví dụ thực tế: Các tổ chức tài chính và ngân hàng thường xuyên bị quét cổng để dò tìm dịch vụ không được bảo mật tốt.

2. Cách Phòng Chống Các Lỗ Hổng UDP

2.1 Cấu Hình Firewall và Intrusion Prevention System (IPS)

- Chặn các gói tin UDP không hợp lệ hoặc có dấu hiệu tấn công bằng tường lửa.

- Sử dụng IPS/IDS để phát hiện và ngăn chặn các cuộc tấn công UDP Flooding hoặc UDP Amplification.

2.2 Bảo Vệ DNS và Dịch Vụ UDP Khác

- Bật DNSSEC để xác thực truy vấn DNS và ngăn chặn tấn công DNS Spoofing.

- Cấu hình Rate Limiting trên DNS/NTP/SSDP để giảm thiểu khả năng bị lợi dụng trong UDP Amplification.

- Sử dụng Anycast Routing để phân tán lưu lượng tấn công trên nhiều máy chủ.

2.3 Giới Hạn Cổng UDP Mở

- Tắt hoặc hạn chế các cổng UDP không cần thiết bằng firewall hoặc nhóm bảo mật (Security Groups trên AWS, GCP).

- Kiểm tra định kỳ các cổng UDP mở bằng nmap để đảm bảo hệ thống không có lỗ hổng.

2.4 Áp Dụng Cơ Chế Xác Thực và Mã Hóa

- Sử dụng DTLS (Datagram Transport Layer Security) để mã hóa dữ liệu UDP và bảo vệ tính toàn vẹn của dữ liệu.

- Kết hợp UDP với IPSec để ngăn chặn tấn công MITM.

2.5 Sử Dụng Dịch Vụ CDN và Anti-DDoS

- Định tuyến lưu lượng UDP thông qua Cloudflare, AWS Shield, hoặc Akamai để giảm thiểu tác động của các cuộc tấn công UDP-based DDoS.

Kết Luận

UDP là một giao thức hữu ích nhưng có nhiều rủi ro bảo mật do thiếu các cơ chế xác thực và kiểm soát kết nối. Do đó, để bảo vệ hệ thống, doanh nghiệp cần triển khai firewall, giám sát lưu lượng mạng, hạn chế dịch vụ UDP không cần thiết và sử dụng các giải pháp bảo mật như DNSSEC, DTLS và CDN để giảm thiểu rủi ro.