Nhóm ransomware Interlock sử dụng tấn công ClickFix giả mạo công cụ CNTT

Nhóm ransomware Interlock hiện sử dụng các cuộc tấn công ClickFix giả mạo công cụ CNTT để xâm nhập mạng doanh nghiệp và triển khai phần mềm mã hóa tệp trên các thiết bị.

ClickFix là một chiến thuật kỹ thuật xã hội, trong đó nạn nhân bị lừa chạy các lệnh PowerShell nguy hiểm trên hệ thống của họ để sửa lỗi hoặc xác minh danh tính, dẫn đến việc cài đặt phần mềm độc hại.

Mặc dù đây không phải lần đầu tiên ClickFix được liên kết với các vụ nhiễm ransomware, việc xác nhận về Interlock cho thấy xu hướng gia tăng trong việc các tác nhân đe dọa sử dụng chiến thuật này.

Interlock là một hoạt động ransomware khởi động vào cuối tháng 9 năm 2024, nhắm mục tiêu vào các máy chủ FreeBSD và hệ thống Windows.

Interlock được cho là không hoạt động theo mô hình ransomware-as-a-service. Tuy nhiên, nhóm này duy trì một cổng rò rỉ dữ liệu trên dark web để gia tăng áp lực lên nạn nhân, yêu cầu khoản tiền chuộc từ hàng trăm ngàn đến hàng triệu đô la.

Từ ClickFix đến ransomware

Trước đây, Interlock sử dụng các bản cập nhật giả mạo trình duyệt và ứng dụng VPN để cài đặt phần mềm độc hại và xâm nhập mạng.

Theo các nhà nghiên cứu Sekoia, nhóm ransomware Interlock bắt đầu sử dụng các cuộc tấn công ClickFix từ tháng 1 năm 2025.

Interlock đã sử dụng ít nhất bốn URL để lưu trữ các lời nhắc CAPTCHA giả, yêu cầu người truy cập chạy một lệnh trên máy tính để xác minh danh tính và tải xuống công cụ được quảng bá.

Các nhà nghiên cứu cho biết họ phát hiện CAPTCHA độc hại trên bốn trang web khác nhau, giả mạo các cổng của Microsoft hoặc Advanced IP Scanner:

microsoft-msteams[.]com/additional-check.html

microstteams[.]com/additional-check.html

ecologilives[.]com/additional-check.html

advanceipscaner[.]com/additional-check.html

Tuy nhiên, chỉ trang web giả mạo Advanced IP Scanner, một công cụ quét IP phổ biến thường được nhân viên CNTT sử dụng, dẫn đến việc tải xuống một trình cài đặt độc hại.

Nhấn nút ‘Sửa lỗi’ sao chép lệnh PowerShell độc hại vào bộ nhớ tạm của nạn nhân. Nếu được thực thi trong dấu nhắc lệnh hoặc hộp thoại Run của Windows, nó sẽ tải xuống một payload PyInstaller 36MB.

Đồng thời, trang web AdvanceIPScanner hợp pháp sẽ mở trong cửa sổ trình duyệt để giảm sự nghi ngờ.

Payload độc hại cài đặt một bản sao hợp pháp của phần mềm mà nó giả mạo, đồng thời thực thi một script PowerShell nhúng chạy trong cửa sổ ẩn.

Script này đăng ký một khóa Run trong Windows Registry để duy trì sự tồn tại, sau đó thu thập và gửi thông tin hệ thống bao gồm phiên bản hệ điều hành, cấp độ quyền người dùng, các tiến trình đang chạy và ổ đĩa có sẵn.

Sekoia quan sát thấy máy chủ điều khiển (C2) phản hồi với nhiều payload khác nhau, bao gồm LummaStealer, BerserkStealer, keylogger và Interlock RAT.

Interlock RAT là một trojan đơn giản có thể được cấu hình động, hỗ trợ trích xuất tệp, thực thi lệnh shell và chạy các DLL độc hại.

Sau khi xâm nhập ban đầu và triển khai RAT, các nhà điều hành Interlock sử dụng thông tin xác thực bị đánh cắp để di chuyển ngang qua RDP. Sekoia cũng ghi nhận PuTTY, AnyDesk và LogMeIn được sử dụng trong một số cuộc tấn công.

Bước cuối cùng trước khi thực thi ransomware là trích xuất dữ liệu, với các tệp bị đánh cắp được tải lên Azure Blobs do kẻ tấn công kiểm soát.

Biến thể Windows của Interlock được thiết lập (thông qua một tác vụ định kỳ) để chạy hàng ngày vào 20:00, nhưng nhờ lọc dựa trên phần mở rộng tệp, điều này không gây ra nhiều lớp mã hóa mà đóng vai trò như một biện pháp dự phòng.

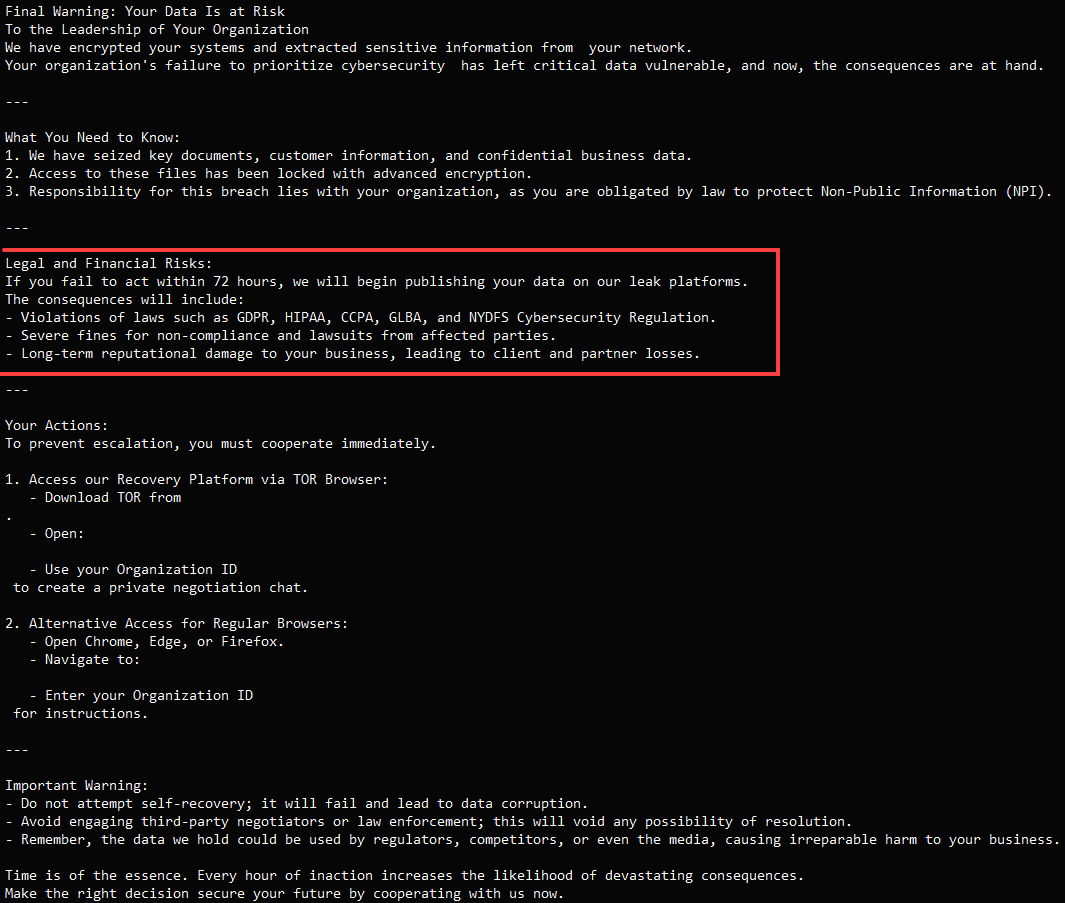

Sekoia cũng báo cáo rằng ghi chú đòi tiền chuộc đã tiến hóa, với các phiên bản mới nhất tập trung nhiều hơn vào khía cạnh pháp lý của vi phạm dữ liệu và hậu quả quy định nếu dữ liệu bị đánh cắp được công khai.

Các cuộc tấn công ClickFix hiện đã được nhiều tác nhân đe dọa áp dụng, bao gồm các băng nhóm ransomware khác và tin tặc Triều Tiên.

Tháng trước, Sekoia phát hiện nhóm tin tặc khét tiếng Lazarus của Triều Tiên sử dụng các cuộc tấn công ClickFix nhắm vào những người tìm việc trong ngành tiền mã hóa.