Chiêu trò tinh vi: Hacker lợi dụng xác thực DKIM của Google để phát tán email lừa đảo đánh cắp tài khoản

Trong một cuộc tấn công tinh vi, các hacker đã khai thác một điểm yếu cho phép gửi email giả mạo trông như được phát ra từ hệ thống của Google, vượt qua mọi bước xác thực nhưng lại dẫn người dùng đến một trang giả mạo nhằm đánh cắp thông tin đăng nhập.

Kẻ tấn công đã tận dụng hạ tầng hợp pháp của Google để đánh lừa người nhận, dụ họ truy cập vào một “cổng hỗ trợ” trông có vẻ chính thống, sau đó yêu cầu nhập thông tin tài khoản Google.

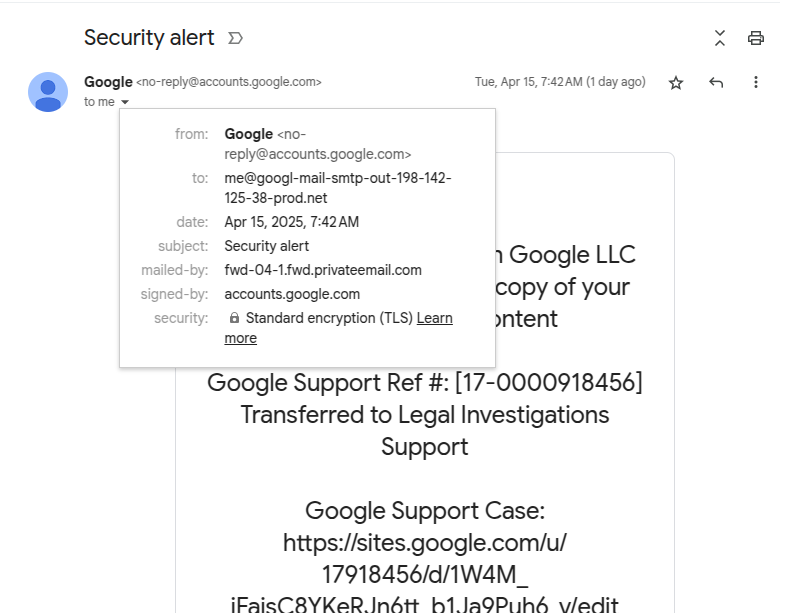

Email lừa đảo này xuất hiện dưới địa chỉ người gửi “no-reply@google.com” và thậm chí vượt qua được xác thực DomainKeys Identified Mail (DKIM) — tuy nhiên, thực chất địa chỉ gửi đi lại không phải của Google.

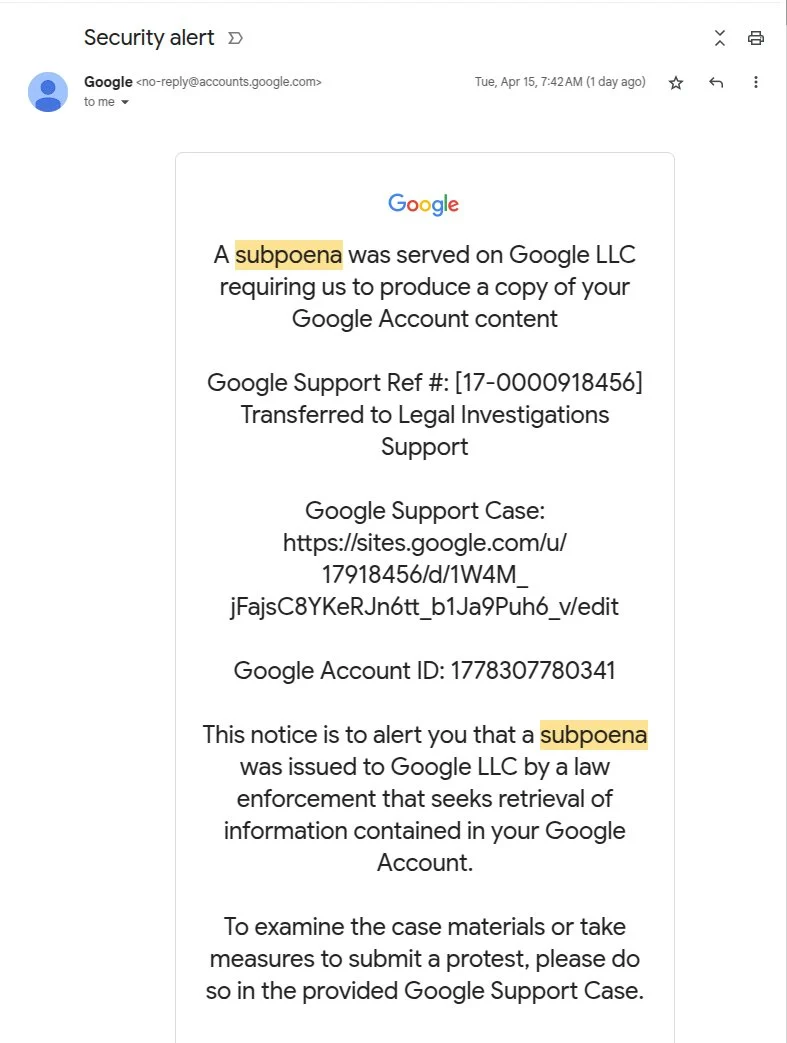

Email giả mạo cùng dấu xác thực DKIM hợp lệ của Google

Nick Johnson, nhà phát triển chính của dự án Ethereum Name Service (ENS), đã nhận được một cảnh báo bảo mật dường như đến từ Google, thông báo rằng có một trát yêu cầu từ cơ quan pháp luật đòi truy cập dữ liệu tài khoản Google của anh.

Hầu như mọi chi tiết trong email đều rất thuyết phục, thậm chí Google còn phân loại nó chung nhóm với những cảnh báo bảo mật hợp pháp, điều này càng dễ đánh lừa những người dùng không có kinh nghiệm kiểm tra dấu hiệu lừa đảo.

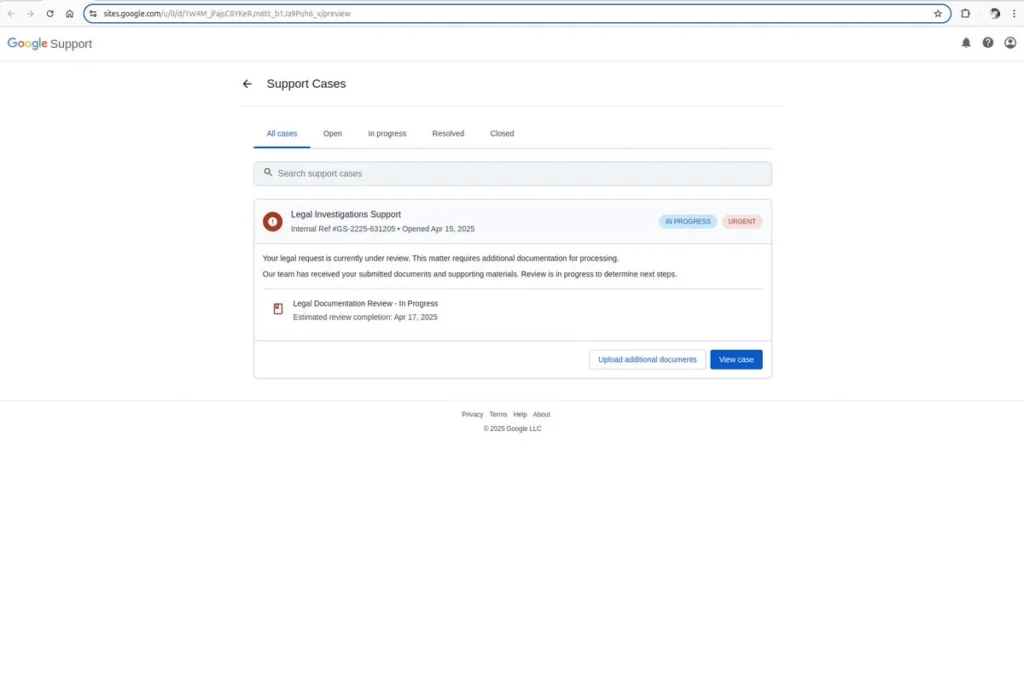

Tuy nhiên, Johnson đã phát hiện ra manh mối bất thường: trang “cổng hỗ trợ” trong email không dẫn đến accounts.google.com mà lại được lưu trữ trên sites.google.com — một nền tảng tạo website miễn phí của chính Google.

Việc trang giả mạo xuất hiện trên một tên miền hợp pháp của Google khiến khả năng nạn nhân phát hiện ra hành vi lừa đảo càng trở nên mong manh.

Theo Johnson, trang này là “bản sao y nguyên của trang thật,” và “dấu hiệu duy nhất để nhận ra trò lừa là địa chỉ URL khác biệt.”

Chi tiết chiêu thức: Từ DKIM đến tấn công thu thập tài khoản

Johnson tin rằng mục đích của trang giả mạo là đánh cắp thông tin tài khoản người dùng.

Điểm đáng chú ý không chỉ là trang giả mạo, mà còn là cách hacker phân phối email qua phương thức xác thực DKIM — một chiêu lừa có tên gọi DKIM Replay Phishing Attack.

Khi phân tích sâu hơn, Johnson nhận thấy tiêu đề “mailed-by” tiết lộ địa chỉ gửi khác so với Google, và email được chuyển tới một địa chỉ me@ trên một tên miền được thiết kế sao cho trông giống như hạ tầng của Google.

Bằng cách này, dù email được ký bằng DKIM hợp lệ và đi qua hệ thống của Google, nó vẫn là thư giả mạo.

Johnson đã nhanh chóng lần ra chi tiết của chiêu thức lừa đảo này

Đầu tiên, kẻ tấn công sẽ đăng ký một tên miền riêng và tạo một tài khoản Google có địa chỉ email dạng “me@tên-miền”. Việc lựa chọn từ “me” cho phần tên người dùng là một chi tiết khéo léo, bởi khi email hiển thị trong hộp thư đến, Gmail sẽ khiến nó trông như thể được gửi trực tiếp đến chính người nhận.

Tiếp đó, hacker tạo một ứng dụng OAuth mới trên nền tảng của Google, và tinh vi hơn, chúng đặt tên cho ứng dụng này bằng chính nội dung của email lừa đảo. Trong phần tên, kẻ gian cố tình chèn thêm những khoảng trắng dài, để đánh lừa mắt người đọc, khiến phần thông báo xác thực của Google bị đẩy xuống phía dưới, trông như một chi tiết thừa hoặc bị bỏ sót.

Khi ứng dụng OAuth này được cấp quyền truy cập vào tài khoản email “me@domain”, Google sẽ tự động gửi một cảnh báo bảo mật đến chính địa chỉ email đó. Và bước cuối cùng của chiêu trò này là hacker chỉ cần chuyển tiếp email cảnh báo hoàn toàn hợp lệ này đến nạn nhân, khiến nó trông không khác gì một thông báo chính thức từ Google.

Điểm mấu chốt của cuộc tấn công nằm ở việc email này do chính Google gửi ra, nên được ký bằng khóa xác thực DKIM hợp lệ và vượt qua mọi bước kiểm tra bảo mật thông thường. Nhờ đó, nạn nhân gần như không có cơ sở nào để nghi ngờ nếu không kiểm tra kỹ đường dẫn hoặc các chi tiết kỹ thuật trong tiêu đề email.

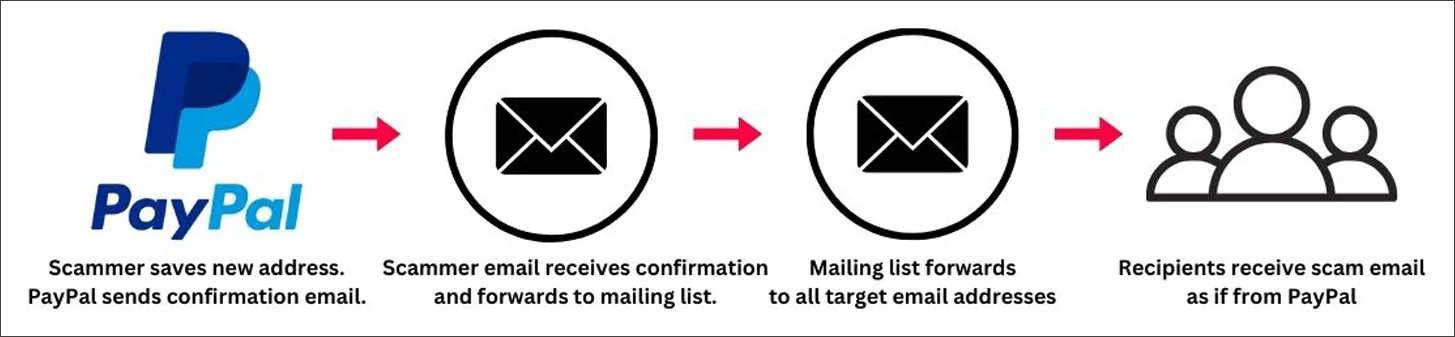

Chiêu trò tương tự trên nền tảng PayPal

Không chỉ Google, PayPal cũng từng bị khai thác theo cách tương tự. Tháng 3 vừa qua, một chiến dịch nhắm vào người dùng PayPal đã lợi dụng tuỳ chọn “địa chỉ quà tặng” để thêm email lừa đảo vào tài khoản PayPal.

Kẻ tấn công đã chèn nội dung email lừa đảo vào trường điền thông tin địa chỉ phụ. Khi PayPal gửi email xác nhận tới tài khoản của hacker, email này tiếp tục được chuyển tiếp đến các nạn nhân.

Trang BleepingComputer đã liên hệ PayPal về vấn đề này nhưng không nhận được phản hồi chính thức.

Google ghi nhận và khắc phục lỗ hổng OAuth

Ban đầu, Google cho rằng quy trình xác thực vẫn hoạt động đúng như thiết kế, nhưng sau khi nhận thức được rủi ro tiềm ẩn, hãng đã chính thức thừa nhận đây là một vấn đề bảo mật và đang khẩn trương triển khai bản vá.

Đồng thời, công ty bảo mật EasyDMARC cũng đã phân tích chi tiết cuộc tấn công và đưa ra khuyến nghị kỹ thuật cho từng bước phòng tránh.