Các nhà nghiên cứu bảo mật tại Koi Security đã phát hiện một chiến dịch mã độc tinh vi nhắm vào hàng triệu nhà phát triển thông qua Visual Studio Code Marketplace, sử dụng các extension giả mạo để phát tán infostealer có khả năng cướp mật khẩu Wi-Fi, phiên duyệt web và chụp trộm màn hình.

Chiến dịch này, đã thành công đưa hai extension độc hại lên Registry chính thức của Microsoft, tận dụng sự tin cậy của nhà phát triển vào hệ sinh thái VS Code.

“Bitcoin Black” and “Codo AI”

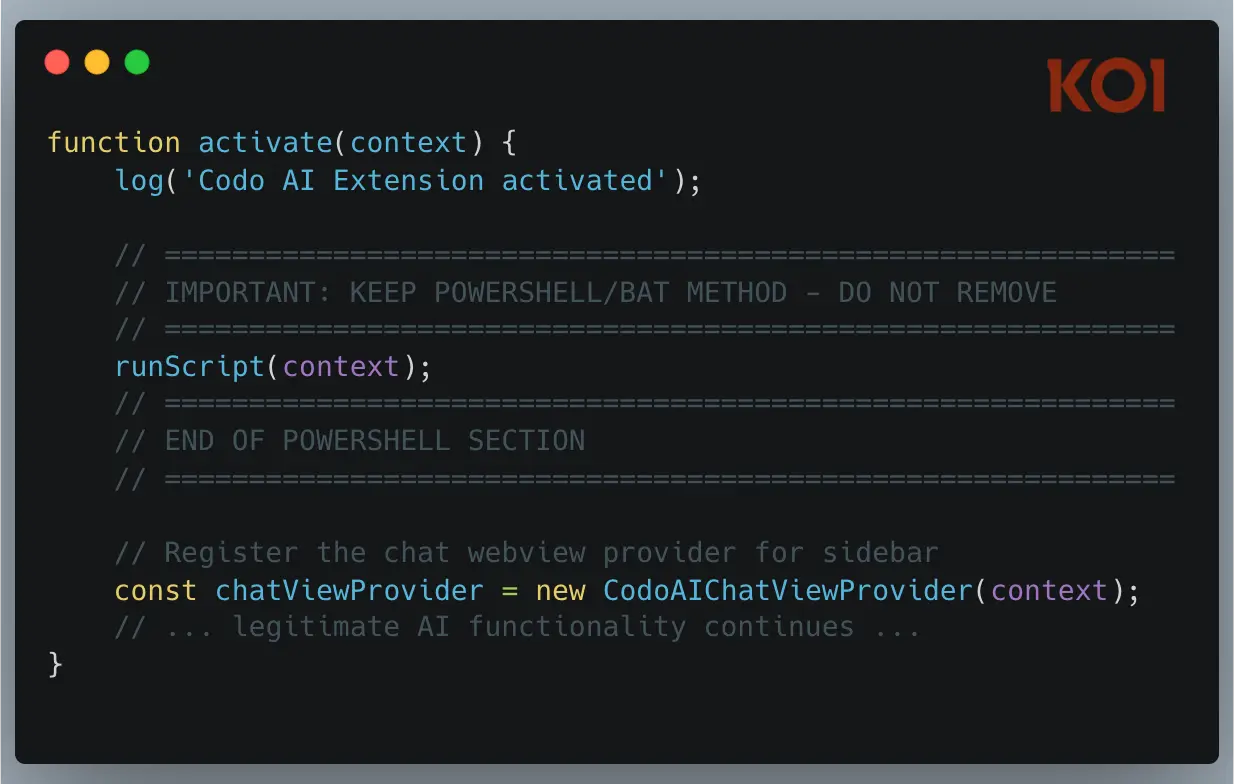

Kẻ tấn công sử dụng hai extension với chiến thuật social engineering khác nhau, đều được xác định là đến từ cùng một nhà xuất bản:

- “Bitcoin Black”: Giả mạo một theme tối cao cấp, nhưng bao gồm một sự kiện kích hoạt

*đáng ngờ. Sự kiện này cho phép extension, vốn chỉ cần là tệp JSON tĩnh, thực thi một PowerShell script độc hại mỗi khi trình soạn thảo được sử dụng. - “Codo AI”: Là một trợ lý code hoạt động được, tích hợp với ChatGPT và DeepSeek. Việc cung cấp tiện ích thực tế đã tạo ra “functional cover” hiệu quả, giúp giảm sự nghi ngờ của người dùng trong khi mã độc hoạt động âm thầm.

DLL Hijacking

Theo phân tích của Koi Security, trọng tâm của cuộc tấn công là kỹ thuật DLL Hijacking (MITRE T1574.001). Các extension độc hại đã triển khai file thực thi Lightshot.exe hợp pháp, một công cụ chụp màn hình phổ biến, có signed process tin cậy.

Khi Lightshot.exe khởi chạy, nó tự động tải một file DLL độc hại được đóng gói kèm. Bằng cách này, mã độc có thể bỏ qua các bộ lọc bảo mật bằng cách ẩn mình bên trong một tiến trình đã được cấp phép và tin cậy. Kẻ tấn công cũng cho thấy sự cải tiến liên tục trong kỹ thuật. Phiên bản mới (v3.3.0) sử dụng batch script sạch với cửa sổ ẩn để tải payload, cho thấy sự cải thiện về bảo mật vận hành.

Sau khi kích hoạt, mã độc sẽ tạo một thư mục dàn dựng trong thư mục AppData của người dùng và tiến hành thu thập thông tin một cách liên tục:

- data user: Chụp Screenshots liên tục, đánh cắp mã nguồn, email, và tin nhắn cá nhân của nhà phát triển.

- Thông tin login: Đánh cắp mật khẩu Wi-Fi đã lưu và nội dung clipboard.

- Phiên duyệt web: Khởi chạy các phiên bản Chrome và Edge headless để hijack cookies và chiếm đoạt phiên duyệt web.

Mã độc giao tiếp với máy chủ Command and Control và sử dụng mutex COOL_SCREENSHOT_MUTEX_YARRR để ngăn ngừa lặp lại.

Chiến dịch này là bằng chứng rõ ràng về supply chain attack đang gia tăng trong hệ sinh thái Visual Studio Code.